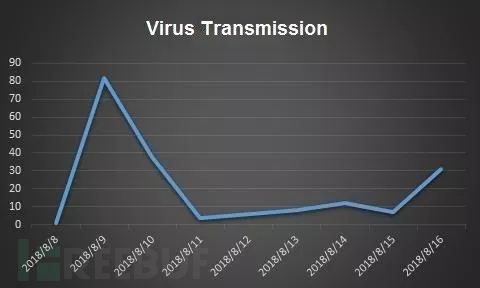

近期,研究人员发现了一款通过外部网络设备传播的新型勒索软件,这一勒索软件活动从8月7号开始一直持续到现在,并且一直伪装成Windows激活工具来进行恶意活动。

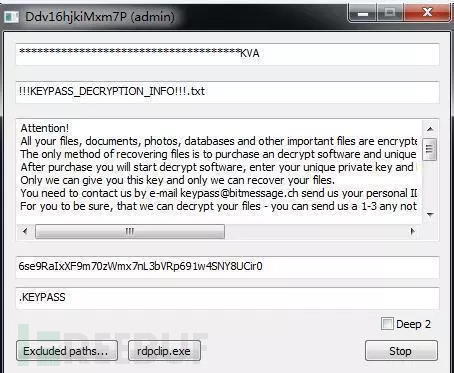

根据研究人员的分析,这款勒索软件不仅配备有多种隐藏功能,而且还可以对数据进行加密。当这款勒索软件成功运行之后,它会通过各种参数来实现其不同的恶意功能。除此之外,这款勒索软件还包含一个隐藏表单(按下F8键可查看),配置页面可以让用户配置不同的信息,其中包含的内容如下:

1. 文件的加密密钥;

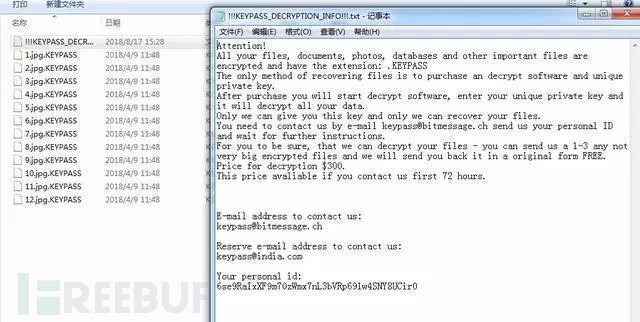

2. 包含勒索信息的文件名;

3. 勒索信息;

4. 用户的个人ID;

5. 额外文件的后缀名;

除此之外,它还包含了一个“排除路径”,这条路径可以指定需要跳过加密的文件夹,排除路径提供的选项参数包含了默认的Windows文件目录以及程序安装目录。

加密密钥的获取地址为“cosonar.mcdir.ru/get.php”,如果网络问题导致无法在线获取加密密钥,它将会使用默认的加密密钥和默认的用户ID来完成文件的加密操作。勒索软件在执行加密操作时,使用的是开源代码库CryptoPP和AES加密算法。加密成功之后,它会在所有目标文件的后缀名后面添加一个“[.]keypass”后缀,并要求用户在72小时之内支付300美金才可以解密文件。

后话

勒索软件攻击是全球用户都需要面临的问题,作为一种有利可图的网络犯罪模式,攻击者还会在勒索软件中添加蠕虫病毒的感染和传播功能,这样就能够增加勒索软件在网络上的传播能力了。

转载来自FreeBuf.COM

打赏我,让我更有动力~

0 条回复

|

直到 2018-9-20 |

1182 次浏览

登录后才可发表内容

© 2016 - 2024 掌控者 All Rights Reserved.

返回:技术文章投稿区

返回:技术文章投稿区

漏洞文章

漏洞文章