骗子可以滥用Memcache服务器,在他们的终端上使用非常少的计算资源发起疯狂的大规模DDoS攻击。

这些类型的DDoS攻击是可能的,因为Memcache开发者已经在他们的产品中实现了对UDP协议的支持。

此外,更糟的是,Memcache服务器还会以默认配置将其UDP端口暴露给外部连接,这意味着任何不在防火墙后面的Memcache服务器现在都可能被滥用于DDoS攻击。

Memcache服务器可能会被滥用于反射DDoS攻击

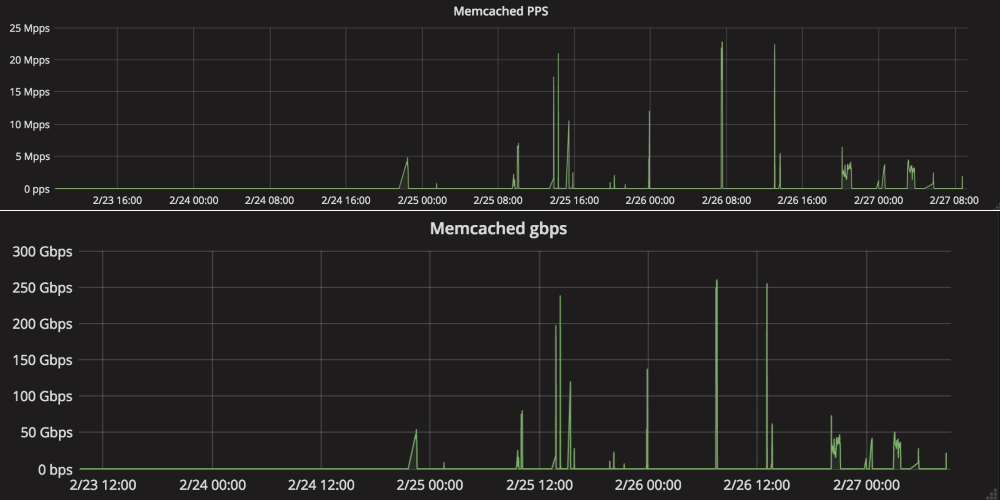

Cloudflare表示,它在过去几天内检测到通过暴露的Memcached服务器进行的多次DDoS攻击。

该公司在技术报告中解释说,骗子向11211端口上的Memcached服务器发送小字节大小的请求。由于UDP协议没有正确实现,而不是使用类似或更小的数据包进行响应,所以Memcache服务器有时会使用数据包进行响应比初始请求大数千倍。

因为它是UDP协议,数据包的源IP地址很容易被欺骗,这意味着攻击者可以诱骗Memcache服务器将这个过大的响应数据包发送到另一个IP地址--DDoS攻击受害者的IP。

在DDoS社区中,这种类型的DDoS攻击被称为反射式DDoS或反射式DDoS。响应数据包大小被放大的次数是DDoS攻击的“放大因子”。

Memcache放大因子可以达到5.12万个

根据Cloudflare的说法,基于Memcache的反射式DDoS攻击可能具有高达51,200的放大因子。该公司援引最近针对其网络发起的DDoS攻击,攻击者发送了15字节的数据包,而Memcache服务器使用750kB数据包作为回应。

不过,这种放大因子可能会有所不同,具体取决于攻击者制作恶意请求的能力,这些恶意请求会欺骗服务器以更大更大的数据包进行响应。

Cloudflare还表示,过去两天最大的基于Memcache的反射DDoS攻击缓解达到了260 Gbps(千兆字节每秒)和23 Mpps(每秒数百万个数据包)的巨大规模。

“大部分[Memcache响应]数据包的大小为1400字节,数学23Mpps x 1400字节提供了257Gbps的带宽,正如图表所示,”Cloudflare工程师Marek Majkowski说。

“这对于一个新的扩增载体来说是巨大的,”Majkowski说。“但这些数字并不是谎言。”

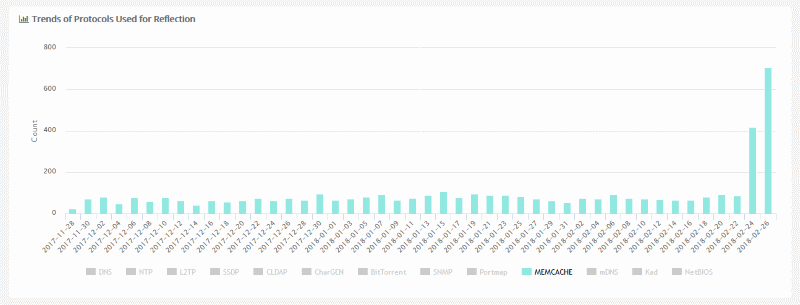

而这些数字并不是谎言,因为奇虎360的网络安全研究实验室(Netlab)提供的公开统计数据显示,Memcache服务器突然增加,成为反映DDoS攻击的来源。

超过93,000个Memcache服务器准备就绪

放大系数51,200是巨大的。还有其他协议和技术可能会被滥用于反射DDoS攻击,例如DNS,TFTP,LDAP,CLDAP,SNMP,BitTorrent等。

放大因子通常在2到10之间,最大可达50到100.很少有人会看到DDoS攻击的反射放大系数超过100,更不用说10,000或50,000,就像Memcache一样。

如果Memcache不会成为流行的网页缓存解决方案,这将不是一个大问题。Bleeping Computer发现超过93,000个Memcache服务器可以在线访问。好消息是,这一数字已经超过了 2015年的在线数量134,000。

安全专家建议呼吁Memcache服务器所有者禁用他们的UDP端口,如果他们不使用它,并将这些服务器放在专用网络上,在防火墙后面。为了让服务器所有者开始使用,Cloudflare在最近的报告中包含了关于如何禁用Memcache的UDP支持的简单步骤。

打赏我,让我更有动力~

© 2016 - 2024 掌控者 All Rights Reserved.

返回:安全动态每天看

返回:安全动态每天看

黑客新闻

黑客新闻