某想主站的短信轰炸漏洞

#### 很难想象主站居然还有这漏洞 某天的一个晚上,默默的打开了电脑,娴熟的打开了Burp suite, 看到一个很熟悉的注册登录页面,开始测试。 很难想象,还有验证码时效性,于是怼了半刻钟,终于让我逮到了他的数据包。  http://199.4.226.82 http://199.4.226.171 http

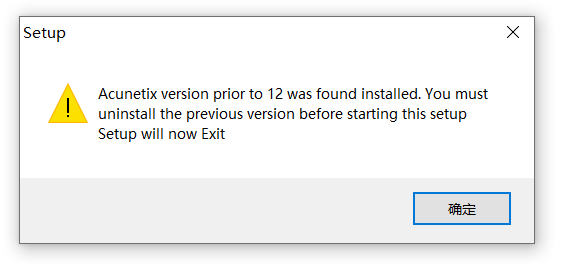

AWVS漏洞扫描工具 安装旧版本后卸载更换, 14版本显示先卸载12版本以下版本再安装 怎么解决

已经卸载,通过电脑管家也尝试卸载过,为啥老是出现