【实战】记一次信息泄露到登入后台

这次是项目上遇到的一个洞,打开页面是一个红红的登录页面 这里就不放图了,浓浓的党政气息~ ------------ 老样子抓登录包 虽然是明文传输但是爆破弱口令无果 f12大法,在其中一个js文件中发现了这个 这时候我意识到这是个手机端的登录页面,那么他肯定有web端的主页面,资产收集到他的主页面后发现存在用户注册页面,注册页面为手机号验证码登录,尝试短信爆破,又双叒啜无果(劝退值+1)不过登录进去后显示默认密码“Aa123456”,这不就来了吗(手动狗头)回到手机端登录页面抓取登录数据包,固定密

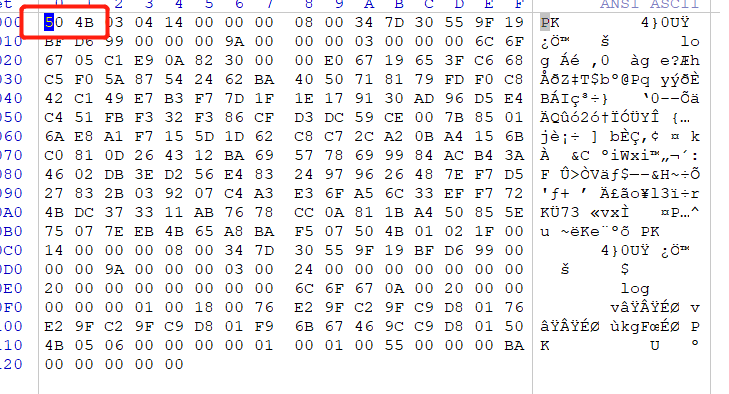

CTF记一次misc获取flag

文件拿到手winhex查看发现文件头被篡改  修改为504b保存,改后缀为.zip打开后发现log文件,拿到字符串 ![](https://nc0.c