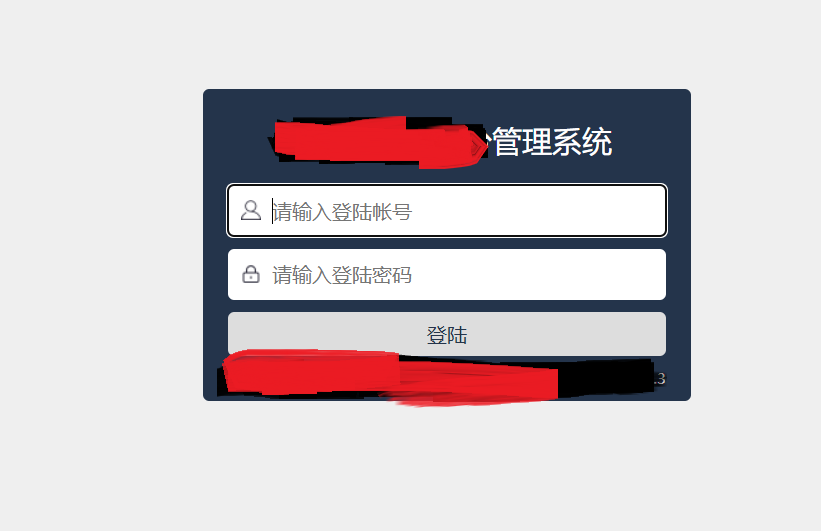

某站简单的src漏洞复现

最近开始入手src的挖掘准备从简单一点的开始 通过搜索引擎搜索title:后台管理找到了一个存在万能密码绕过漏洞的网站:  简单测试后发现该网站通过前台js进行危险字符判定 ![](h

1