某亭护网二面

------------ ### 某亭护网二面分享 **所面试的公司:**某亭 **薪资待遇:**待定

某某志蓝队初级一面分享

------------ ### 某某志蓝队初级一面分享 **所面试的公司:**某某志 **薪资待遇:**待定#CTL

某恒护网二面

某恒蓝队初级二面分享所面试的公司:安恒薪资待遇:待定所在城市:上海面试职位:蓝队初级面试过程:感觉良好,就是有个别的小问题,没有说好。面试官的问题:第1个问题(自我介绍) hr:先自我介绍一下 I:面试官你好,我叫xxx,来自xxxxxx是一名大二在校生,学的专业是计算机网络技术,在校期间我参加过python程序设计实验室,编写过简单的python爬虫脚本(如爬取豆瓣数

这七次面试经验,你确定不收藏吗

#### 我的建议是面试的时候看看能不能录音,方便以后复盘 ------------  ,所以比较幸运 ------------  ------------ 然后,在

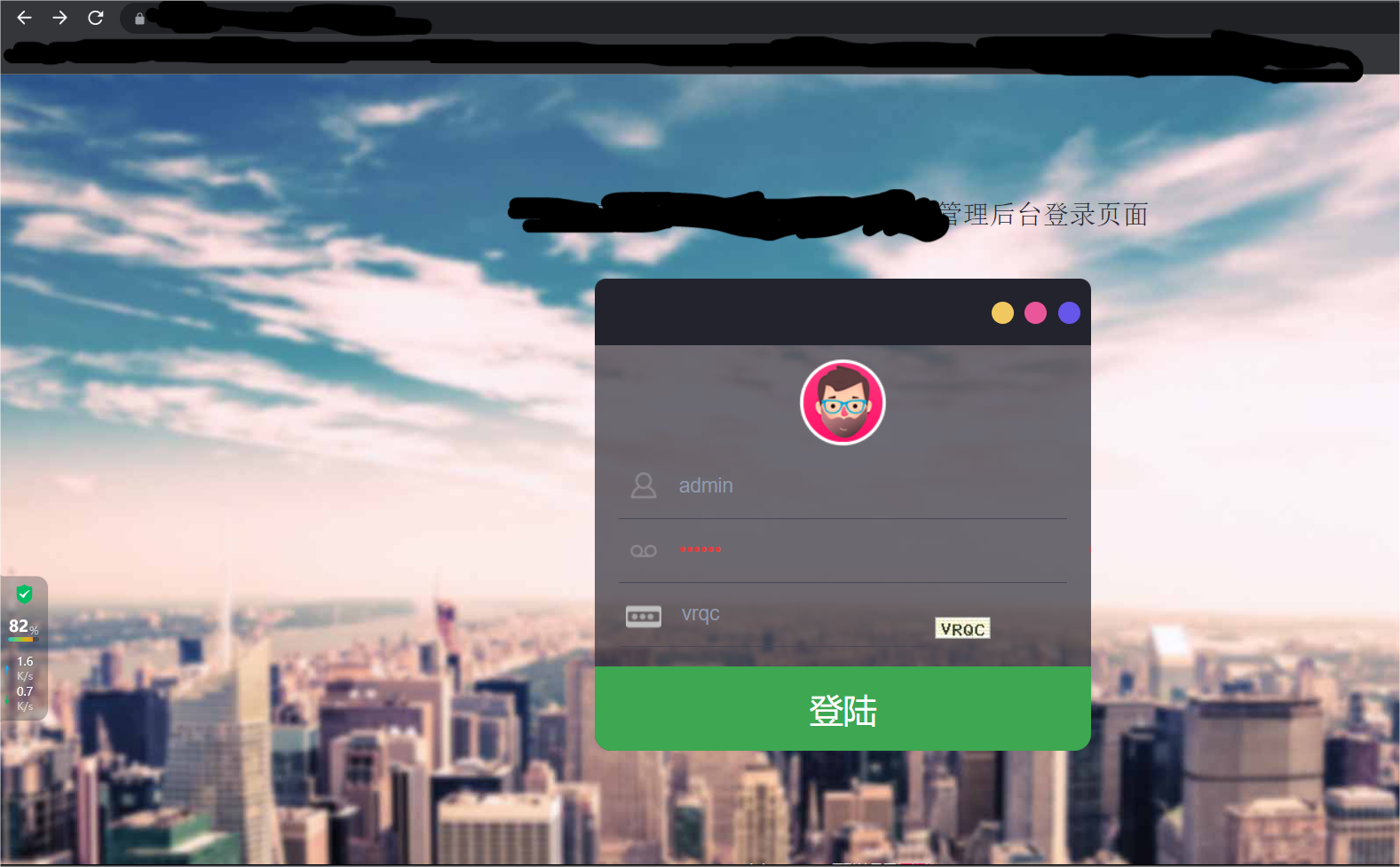

某政府网站后台登录处存在SQL注入

某政府网站 ------------  ------------ 抓个包,然后写攻击语句 X-FORW

记一下今天遇到的xss

找到后台地址后,见框就插 ------------ ') alert(1) -- qwe ------------  #

二刷sql

SQL注入漏洞原理:用户的传参会当作SQL代码进行执行.SQL注入-扩展:单引号之外的,都是代码查找SQL注入漏洞的简单方法:测试SQL注入方法: and 1=1 替换1=1的操作 FIND_IN_SET(id,1) instr(1,id)