BEEScms代码审计漏洞分析

BEEScms代码审计漏洞分析一、环境搭建二、后台文件上传漏洞代码分析漏洞复现三、后台SQL注入代码分析漏洞复现四、后台SQL注入代码分析漏洞复现BEEScms代码审计漏洞分析一、环境搭建访问install目录,按照步骤搭建cms127.0.0.1/install安装完成后的首页二、后台文件上传漏洞漏洞点:admin/upload.php 存在文件上传功能代码分析可以看到这里存在一个

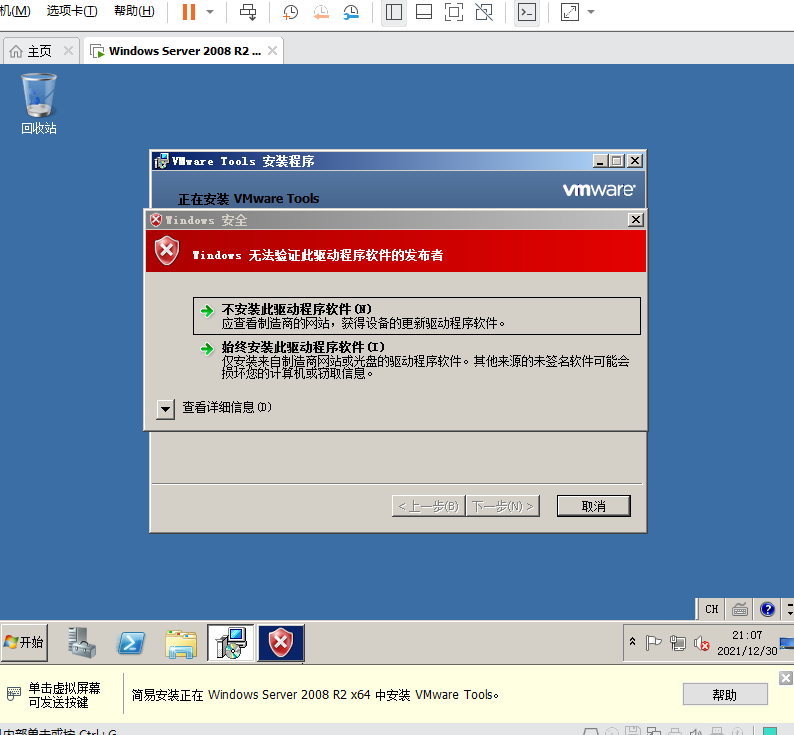

虚拟机问题解决

[TOC] ## 安装Vm tool报错 **主要原因是在于Sever 2008镜像 大部分同学们遇到的问题都是这个**

2021年第四季度12月CTF-巅峰赛 解题思路

CTF-82CTF-83CTF-84CTF-85CTF-86CTF-87CTF-88CTF-89CTF-90CTF-91CTF-92源码payload:CTF-93CTF-94CTF-95CTF-96源码审计脚本:payload:CTF-97源码CTF-98CTF-99CTF-100源码payload:CTF-101index.php源码payload:CTF-102源码payloadCTF-10

ZbzCMS 2.1代码审计

ZbzCMS 2.1代码审计存储型XSS漏洞复现前台任意文件删除漏洞复现前台未授权RCE漏洞复现前台Mysql盲注漏洞复现ZbzCMS 2.1代码审计源码下载: https://pan.baidu.com/s/1DOFYZKdTAlpPiZ-MwEVXFw存储型XSS定位到一处存储XSS:在/cms/common/php/ajax.php处漏洞复现在/cms/common/php/ajax.p

极致CMS1.7漏洞复现

存储型XSS漏洞漏洞复现文件上传getshell漏洞复现存储型XSS漏洞漏洞形成原因:在\A\t\tpl\article-list.html191行这里的输出函数未经过滤没有实体化编码导致的后台存储xss漏洞漏洞复现首先我们在后台创建一个允许用户发布文章的栏目在前台用户的个人中心的发表文章,xss在标题位置来到后台,点开标题,成功弹框成功弹窗文件上传getshell漏洞形成原因:在安装的时候

2021年第四季度-11月CTF-巅峰赛 解题思路

CTF-52CTF-53CTF-54CTF-55CTF-56CTF-57CTF-58CTF-59CTF-60CTF-61CTF-62CTF-64CTF-65CTF-66CTF-67CTF-68CTF-69CTF-70CTF-71CTF-72CTF-73CTF-74CTF-75CTF-76CTF-77CTF-78CTF-79CTF-80CTF-81CTF-82CTF-52源码分析<?p

ZZCMS8.2漏洞合集

代码审计SQL注入漏洞漏洞复现反射型XSS漏洞漏洞复现存储型XSS漏洞漏洞复现任意文件删除漏洞漏洞复现代码审计自动审计发现了726个漏洞SQL注入漏洞先测试一个SQL注入漏洞/user/del.php 存在SQL注入漏洞。代码位置: /user/del.php 12行,获取参数。checkid() 导致 $id无法进行注入,checkid()。代码位置:/inc/function.php 49行

CTF-37解题思路

反序列化字符逃逸 正常序列化源码分析<h3>easyunserialize<h3/><?phperror_reporting(0);highlight_file(__FILE__);class a{ public $uname; public $password; public function __const

CTF-36解题思路

### 源码分析 ```php <?php error_reporting(0); include("flag.php"); if(isset($_GET['r'])){ $r = $_GET['r']; mt_sran

CTF-35解题思路

### 源码分析 ```php <h3>挑战VIP会员的第三天<h3/> <?php error_reporting(0); include('flag.php'); if(isset($_GET['token'])){#CTL{