2020版本burp安装

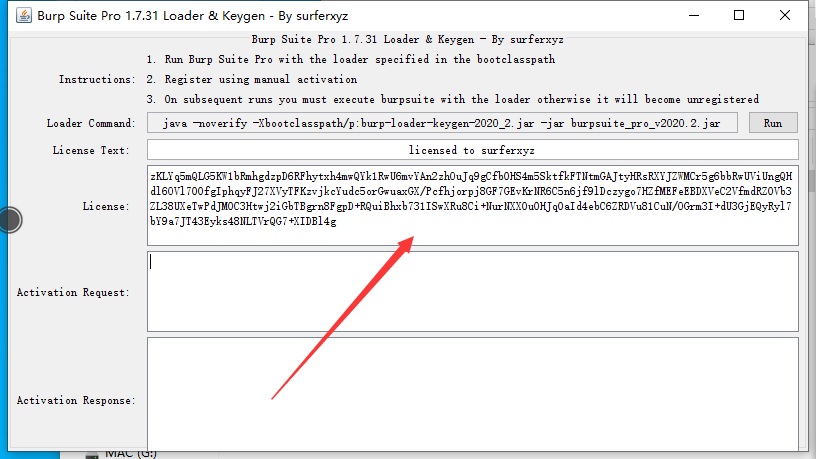

一、burp版本在吾爱已经有破解了,但是安装的时候java版本不适用,疯狂踩坑,以下为安装教程(末尾附上云盘链接)1、下载burp和key,运行key,点击run2、将license复制进下框,或者复制创建txt文件保存,选择文件也行!

YuuKi 【CSRF跨站请求伪造】

通过靶场可知,网站是dedeCMS :V57_UTF8_SP1 5.7 版本,百度搜索看看有什么可利用漏洞发现在/dede/sys_verifies.php ,当getfiles这里有传参上去的时候,就会将传参写入到modifytmp.inc文件里面, 可以得知会在/data目录下生成一个inc文件,并且这个inc文件的内容是我们可以控制的,因此只需要再找一个include了这

YuuKi 【延迟注入】

&nbs

YuuKi 【支付漏洞】

支付漏洞 打开靶场,注册账号,登陆之后购买充值卡,数量这边填写负数,立即购买或者抓包修改购买数量 支付完成之后会出现页面错误,重新返会个人中心,查看充值中心,可看到flag图片被吞,上传附件

YuuKi 【平行/垂直越权漏洞】

越权漏洞打开靶场,新注册两个账户,抓包,修改post传参,测试修改账号和密码发现并不能修改别的账户重新刷新页面,看看还有没有可能更改传参的地方抓包发现,这边有cookie传参,__atuvc=1%7C19; ASPSESSIONIDACRASCRS=LLNFFPPAMMLPDDAHBGPHJENP; BWSsoft%5F2010=realname=as&dlcs=1&usernam

YuuKi 【验证码绕过,密码找回漏洞】

验证码绕过,密码找回漏洞 打开靶场,首先代码扒下来,代码审计,发现验证码是10-10000中的随计数打开后台,填写密码和验证码抓包,修改payload与线程,开始爆破等待跑完之后,使用admin用户名与密码登陆,在用户管理页面拿到flag 图片被吞,上传附件

YuuKi 【SSRF服务器端请求伪造】

SSRF服务器端请求伪造 服务器端请求伪造简单来说就是A(攻击者服务器)从B(服务器/其应用)对C(其他服务器/与B同网)进行攻击,GET /?url=HTTP://baidu,com/ HTTP/1.1Host: example.com其就是以example.com为跳板去访问http://baidu.com SSRF其作用可以使用dict协议,用来探索信息对内网服务器进行搜

YuuKi 【XXE 实体注入】

XXE实体注入XXE = XML External Entity 即外部实体,从安全角度理解成XML External Entity attack 外部实体注入攻击典型攻击,攻击者会强制xml解析器去访问攻击者指定的资源内容(下图则是指定去访问Linux系统的etc目录下的passwd文件)而xxe实体注入则需要一台攻击机(可外网访问端),然后需要三个文件,分别代码如下 1.php代码&

YuuKi 【unserialize反序列化漏洞】

unserialize反序列化漏洞 打开靶场,查看源码,发现定义了一个魔术方法,当一个类被当做字符串对待时,则会调用读取Readme.txt,而这个文件里面的内容就是flag in ./flag.php继续审查,一.如果get传参是source,就会去调用Readme.txt,里面的东西,而最后输出$s,而这里的__FILE__,我们发现它是可控的,如果这里是flag.php,是不是最后

YuuKi 【本地/远程文件包含漏洞】

本地/远程包含漏洞 首先root,root登陆靶场,发现用的是phpmyadmin4.8.1因为是文件包含漏洞,不知道什么地方可以上传参数,所以需下载源码代码审计,查看上传位置https://files.phpmyadmin.net/phpMyAdmin/4.8.1/phpMyAdmin-4.8.1-all-languages.zip代码审计,全局搜索include函数,找到可以传参的地