Windows内网信息收集

前言:响应风哥号召,回归社区写文章啦进入内网,我们需要明确一件事情:1、我是谁?2、我在哪?3、我要干什么?4、我要去哪里?怎么去?在我们进入内网之后,首先就是快速定位到域控所在的位置。下面提供几种方法1、批量扫描389端口。如果该机器同时开放着135,445,53有很大概率就是域控了,接下来可以通过nbtscan,smbverion,oxid,ldap来佐证本机信息收集可以尝试翻垃圾桶、微

内网渗透之如何批量PTH获取主机权限?

利用CrakMapExec工具进行全网段批量PTHCrackMapExec(CME)是一款后渗透利用工具,可帮助自动化大型活动目录(AD)网络安全评估任务。其缔造者

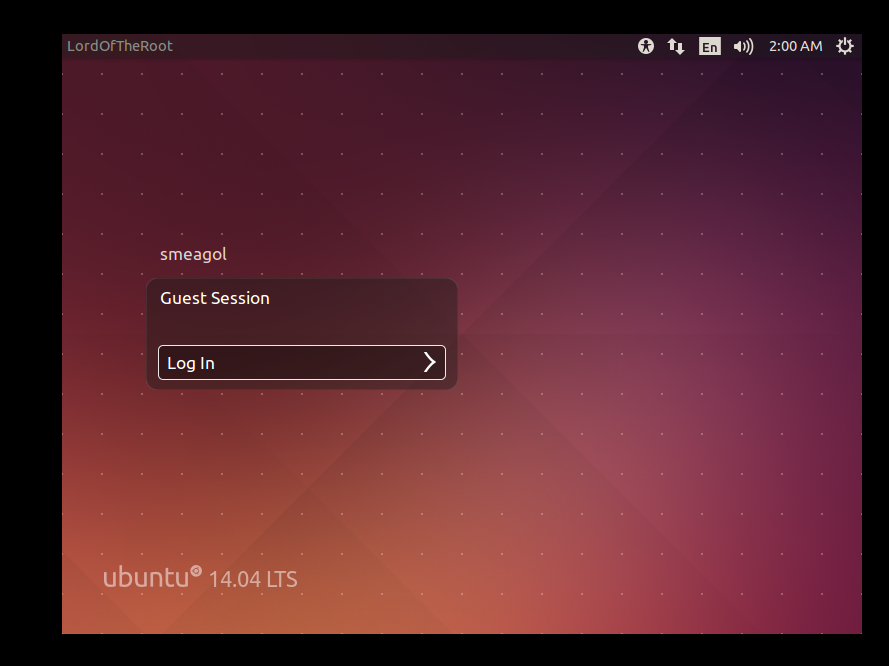

红队渗透测试之Lord Of The Root——缓冲区溢出

## hi!我又来啦~同学们  ## 1. nmap信息收集 首先对靶机所在网段进行扫描存活IP#C

内网攻防:LM 与 NTLM认证以及NTLM中继攻击与反射

##注意: **本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。** ##LM 与 NTLM Windows对用户的密码凭证有两种加密算法,也就是本文写的

新漏洞出现!Confluence远程命令执行漏洞复现

# CVE-2022-26134 Confluence远程命令执行漏洞复现 **Confluence介绍 ** 2022年06月04日,360CERT监测发现Atlassian官方发布了Confluence OGNL 注入漏洞的风险通告,漏洞编号为CVE-2022-26134,漏洞等级:严重,漏洞评分:9.8

移动端DroidKongfu病毒实例分析

前言纸上得来终觉浅,为了更好的将知识掌握,从网上下载了这个病毒的apk样本来分析学习。正文这里先将apk样本放到在线的文件分析平台看一下,这里选择的是国内的平台,书上推荐的是Mobile SANDBOX,这个平台有一个优势,就是会保存运行时的流量包,可以自己再对流量包进行手动分析。在等待平台跑出结果的时候,先自己手动分析一下。这里先用Android Killer看一下java层的代码可以看到

Linux提权手法

####思考一个问题:我们为什么需要提权? 其实我们如果知道,这台机器提权对我们下一步的渗透工作存在意义的情况下,才会去进行提权的。并非拿到入口机器一股劲儿的冲提权。 如果是一台员工的电脑,提权到system一点用没有,首先要明白 每次打内网的目标是什么,是域控!说了那么多其实想说的是,要明白如果我对这台机器提权了,对我有什么帮助? #CT

[限时投稿]-Mimikatz防御手法你可知?

限制使用Debug权限当我们限制了Debug之后,就没有权限与lsass.exe进程进行交互读取其中存储的明文密码和hash。正常情况下,使用mimikatz进行提权:MIMIKATZ # privilege::debugPrivilege ‘20’ OK配置如下:本地安全策略–>本地策略–>用户权限分配–>调试程序域内可以将不需要执行debug的权限删除

[限时投稿]-分享几个对webshell免杀思考的拙文

前言:网上的免杀思路有不少,不过大部分是基于混淆和加密的,我这里分享两个基于匿名函数、变量覆盖和反序列化的webshell思路,思路来源于深信服EDR的RCE漏洞。 ps:远程获取的时候,其实也可以用fopen读取远程文件,更加方便点,但是感觉这个函数貌似比较常用,可能会被一些waf或者查杀工具查到,所以用到了远程获取的地方,分别使用了fopen函数和curl进行。#

[限时投稿] CVE-2021-4034_pkexec

CVE-2021-4034 pkexec 本地提权”神洞”**其实这个漏洞大家看编号就知道是2021的洞了,但是poc一直没有被得到披漏。直至最近才有poc!**Qualys 研究团队在 polkit 的 pkexec 中发现了一个内存损坏漏洞,该 SUID 根程序默认安装在每个主要的 Linux 发行版上。这个易于利用的漏洞允许任何非特权用户通过在其默认配置中利用此漏洞来获得易受攻击主机上的