shanque打靶日记-day3

day3靶机:https://www.vulnhub.com/entry/chronos-1,735/攻击机:kali2022.2目标:两个flag,一个普通用户下,一个root用户下信息收集主机发现今天使用netdiscover来进行主机发现netdiscover -r 10.0.3.0/16(子网掩码-8)靶机ip为:10.0.3.7端口扫描/服务探测全端口扫描nmap -p- 10.0

shanque打靶日记-day2

#打靶日记day2#CTL{\n}靶机:云防病毒扫描平台,下载地址:https://www.vulnhub.com/entry/boredhackerblog-cloud-av,453/#CTL{\n}攻击机:kali2022.2#CTL{\n}##信息收集#CTL{\n}###主机发现#CTL{\n}这次利用arping来发现ip#CTL{\n}优点:相比arp-scan来说用得更加广泛,很多时

shanque免杀学习笔记day1——使用c++编写开机自启动权限维持工具

##通过注册表来开机自启动#CTL{\n}注册表#CTL{\n}在我们的计算机里面,有一些程序是可以设置成开机自启的,这种程序一般都是采用往注册表里面添加键值指向自己的程序路径来实现开机自启。比如cs生成的exe木马,我们让它开机自启动,然后目标机器每一次开机都会启动木马发来心跳包,以此来达到权限维持的目的。#CTL{\n}#CTL{\n}" class="reference-link">CVE-2020-14882(权限绕过)+CVE-2020-14883组合拳(命令执行)CVE-2020-14882:远程攻击者可以构造特殊的HTTP请求,在未经身份验证的情况下接管 WebLogic 管理控制台。CVE-2020-14883:

hvv蓝队中级面试复盘

1.先自我介绍一下xxxxxx,这次来呢是想应聘一个蓝队中级的岗位2.先问你几个简单的问题,说一下你对sql注入的了解sql注入就是用户输入的数据被当作sql语句来执行,然后第一个是用户要有输入点,第二个是后台会把它当作SQL语句执行,就可以传入一些恶意语句。SQL注入有联合查询,报错,盲注(布尔,时间)。3.那如果让你按照数据提交方式来分类?我:get,post,post的话又分为UA,XF

log4j漏洞复现以及反弹shell的摸索

log4j原理:apache 的 log4j2 版本,在打印日志内容时,使用了一个 lookup 函数,如果数据中存在${xxxx}这样的格式的数据,那 log4j 就会将该数据当做资源地址进行请求,如果说这串数据是一个 ldap 服务的资源地址,那么就可能造成 JNDI 注入,从而导致 RCE,因此也可以说该漏洞是一个 JDNI 注入漏洞。那么什么是JNDI:JNDI,全称Java Nam

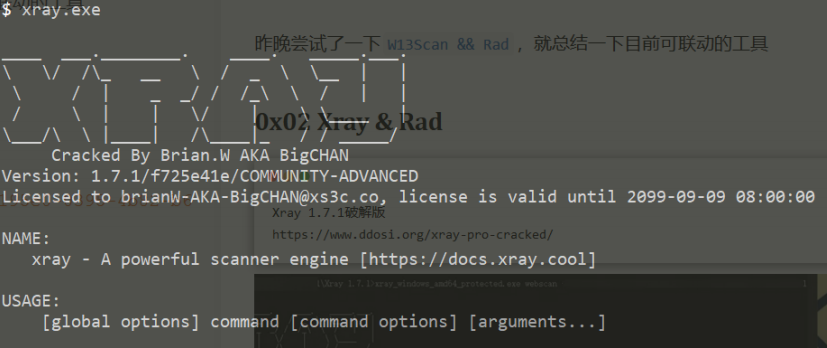

软件之间的联动提高挖洞效率+工具分享

1.xss利器 xray&rad#CTL{\n}#CTL{\n}#CTL{\n}下载链接Xray 1.7.1破解版 https://www.ddosi.org/xray-pro-cracked/#CTL{\n}#CT

联合查询注入实战纪实

google hacking:#CTL{\n}#CTL{\n}#CTL{\n}#

第一次挖到漏洞,联合查询注入

google hacking:#CTL{\n}#CTL{\n}#CTL{\n}#