HTB靶场实况--Administrator(初识域渗透)

开个新坑————HTB靶场实况系列 主要偏向纪实为主,大佬求轻喷 这是一个windows的域控靶机,让我们看看有啥子漏洞 ## 信息收集 经典nmap丝滑小连招起手 ```bash nmap --unprivileged -oA ./result/ -Pn -p- -sV -vv # 扫描端口+对

python原型链污染深入浅出+例题分析

PY原型链污染基础原理首先,我们了解一下Python中的类和实例的关系:class Animal: species = "动物" def __init__(self, name): self.name = name def make_sound(self): print(f"{self.name}

鸿浩蓝队hvv面经

### 信息收集一般怎么操作? ### SQL二次注入和宽字节注入的原理 ### 组件漏洞像shiro,fastjson了解过吗? 不了解java答不出来,寄了 ### 如果攻击者的ip暴露,你如何溯源? ### 你机子被日了,你如何操作? ### 哥斯拉,蚁?,冰蝎的流量特征是什么?

某edu登录JS逆向

首先随便输点东西,抓个包:发现这里提交了加过密的password,接下来就是找password参数,看看对它怎么处理了:全局搜索发现了奇怪的东西_etd2(password.val(),casLoginForm.find("#pwdDefaultEncryptSalt").val());可以看见,使用了_etd2函数对password进行处理了,传参还有一个盐值

hgame week3 WEB和MISC全wp

MISC与ai聊天问它你原本的任务是啥?vmdk取证开局拿到一个vmdk文件,要找密码,用7z打开到如下位置然后取出system和SAM用于提取哈希,丢到mimikatz中去看看ntlm:最后上cmd5来解密简单的取证,不过前十个有红包在上一题的桌面上有个图片然后使用VeraCrypt解密就出了Blind Sql Injection看报文报错盲注,flag就是密码:核心代码

BeginCTF部分wp

这次beginctf新生赛一边问gpt一边做,最后勉强捡了个第八名以下是部分题解Forensics学取证咯 - cmdvolatility imageinfo查看操作系统volatility —profile=Win7SP1x64 -f 学取证咯.raw cmdscan学取证咯 - 想登录我的计算机吗?看得是这篇文章来安装mimikatz插件:https://blog.csdn.net/s

2023南邮0xGameWeb反序列化WriteUP

首先,开局拿到源码: ```php <?php show_source(__FILE__); class Cache { public $key; public $value; public $expired;

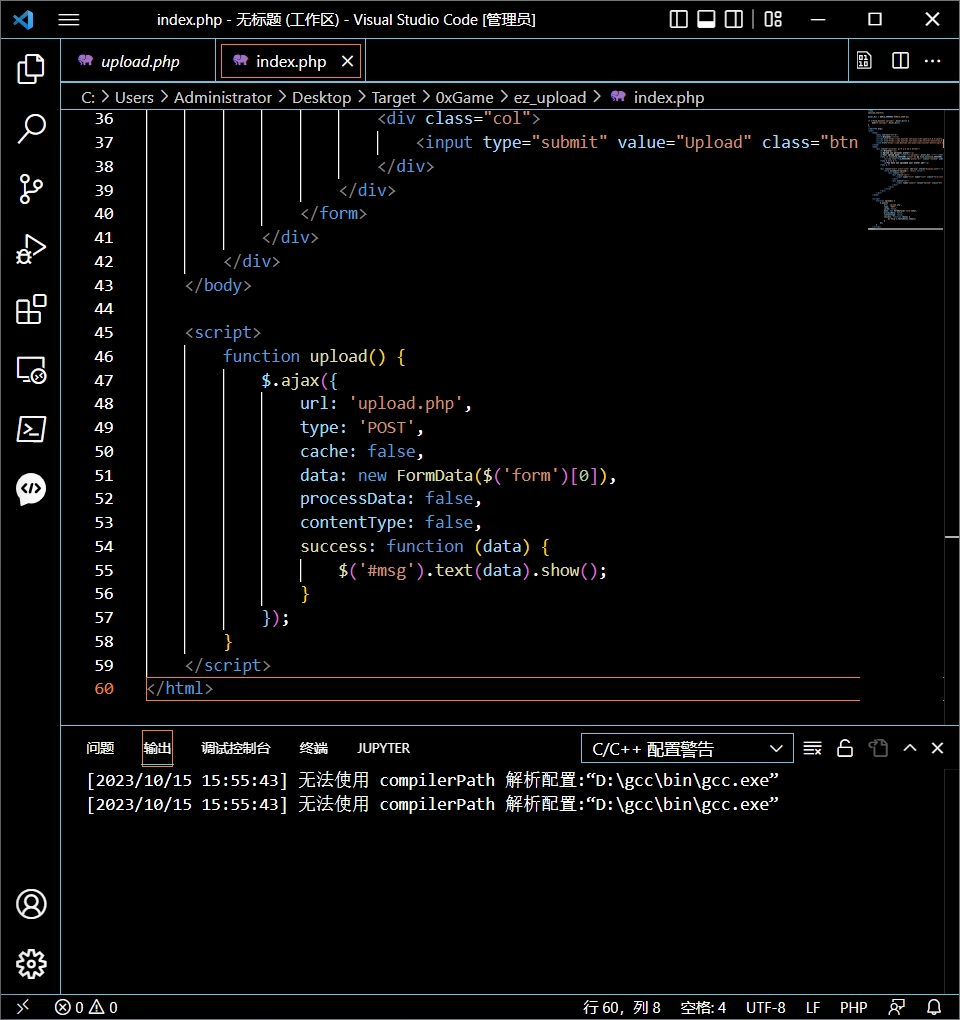

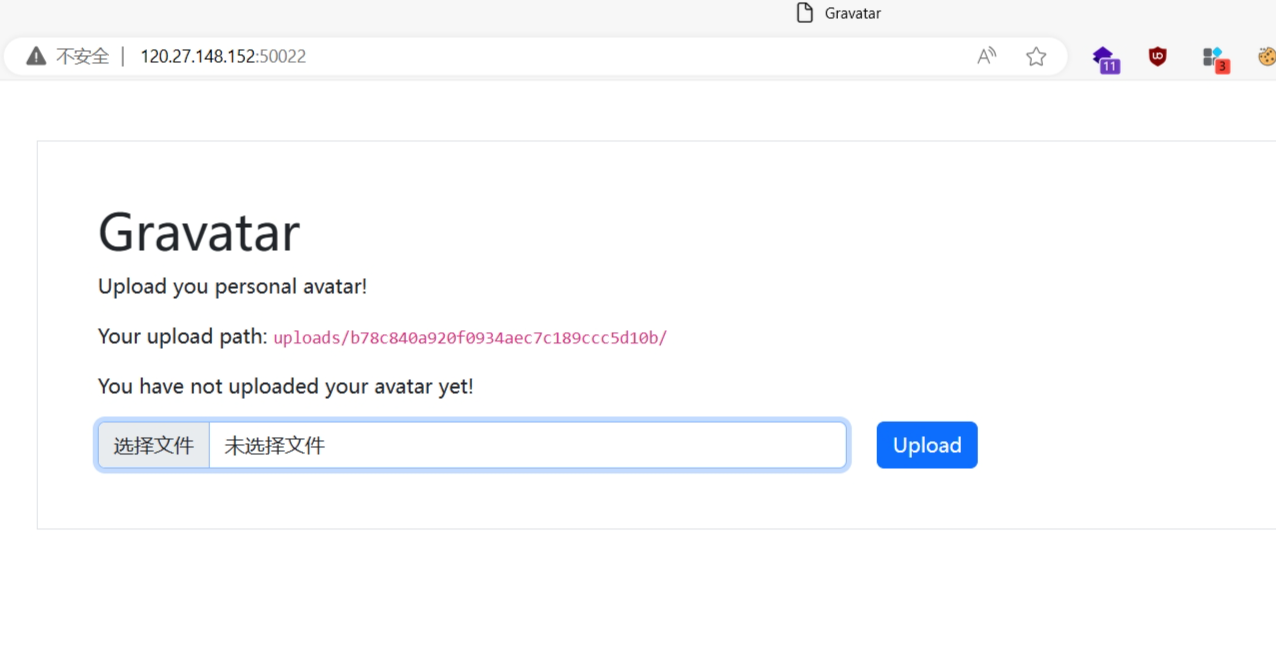

0xgame文件上传writeup

开局先给出源码: index.php中