显错注入(2)

首先用and 1=1 / 1=2 还有id=1 id=3-2 回显一样可以判断注入类型为字符串注入 这套题运用了--+的注释方法(闭合单引号) 思路和第一题一样这里就不多说了  最后得出flag#

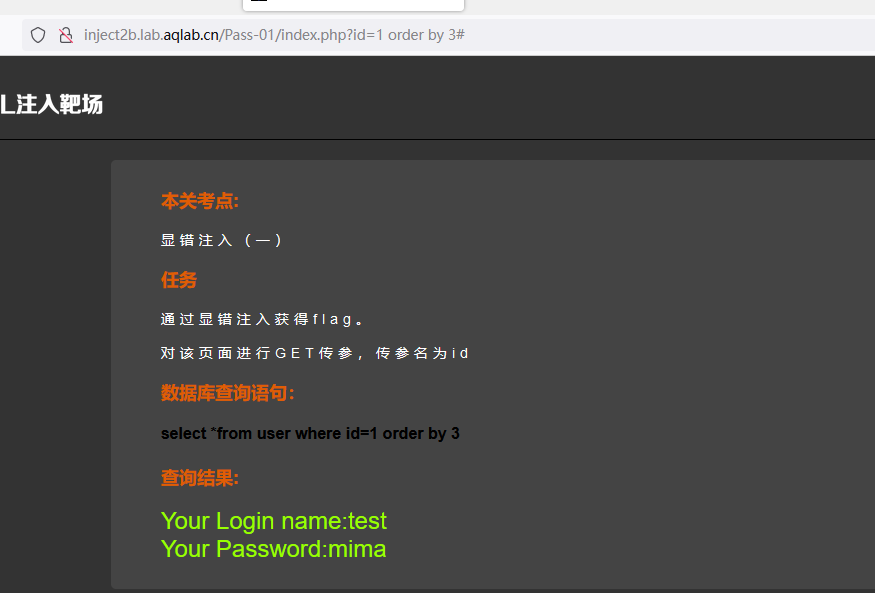

显错注入(1)

通过order by 3#可以得出此数据库的字段数为3  通过union select 1,2,3#可以得出回显处为3处 ![](https://nc0.cdn.zkaq.cn/md/14296/0

Apache 目录遍历漏洞

用御剑扫描即可