封神台靶场WP:CVE-2023-32315 openfire身份认证绕过

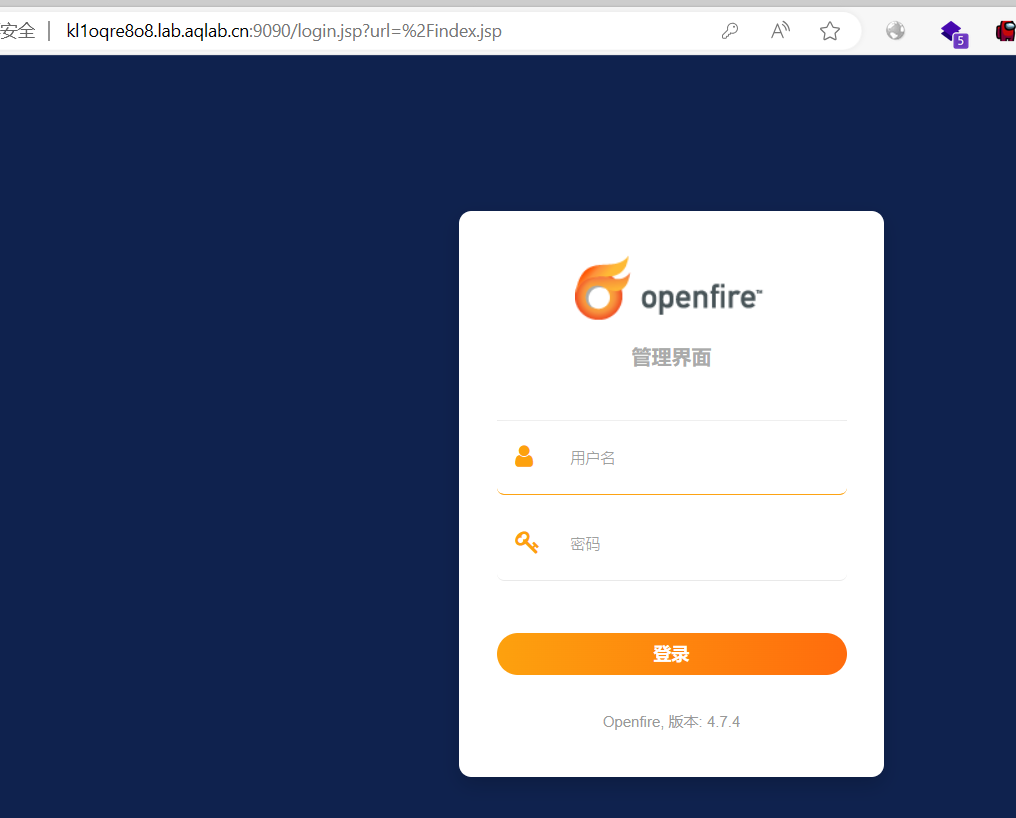

访问靶场  Openfire, 版本: 4.7.4 符合漏洞CVE-2023-32315版本

八月初参加某市演练时遇到一个典型的逻辑漏洞,可以绕过验证码并且重置任意用户的密码首先访问页面,用户名处输入账号会回显用户名称,输入admin会回显系统管理员。(hvv的时候蓝队响应太快了,刚把admin的权限拿到了,蓝队就把admin账户禁用掉了,不过留了一手123456的账户doge)点击忘记密码,发现回显一个用户手机号码,抓个包发现后端传过来的手机号码没有脱敏,但是前端显示却脱敏了,这就有趣了

1