weblogic-cve_2021_2394复现

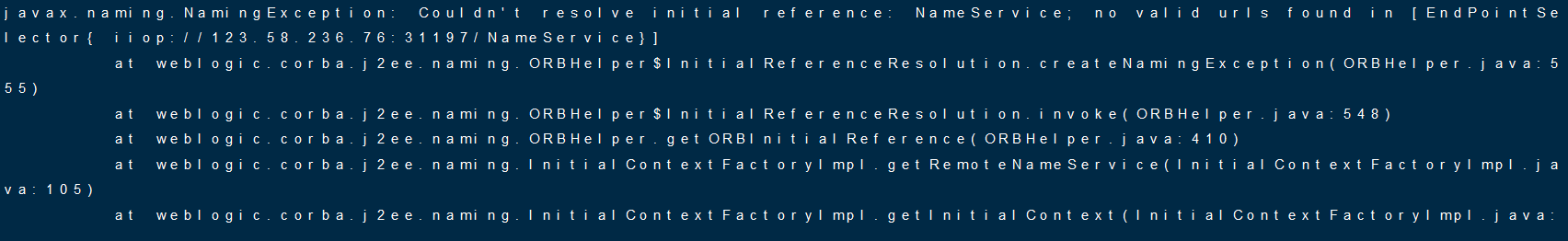

在复现时会报错  复现环境: vulfocus/weblogic-cve_2021_2394 参考文章是https://mp.weixin.qq.com/s?src=11&am

靶场-metinfo 5.3.19密码重置审计

3.1 漏洞原理 通过变量覆盖漏洞,将原先的met_host变量进行覆盖变成我们通过get传参过去的公网ip,之后程序会通过curl将数据包发送到我们的公网ip地址,默认80端口,这时我们只要监听vps的80端口即可接收到发送过来的数据包,里面包含漏洞重置的链接。3.2 漏洞复现 在后台处忘记密码处,抓包,添加met_host参数,值是你的公网ip 在公网使用nc -l

">

实战中常常遇到from被后台代码过滤,有无姿势绕过

旧靶场-kali系列

子域名收集直接https://site.ip138.com/ 找出所有的子域名,然后一个一个试端口用题目给的字典,但是扫出来的子域名不齐全,也只有三个,但是我们扫出子域名的同时,得到了两个ip,然后再利用这两个ip去找同ip网站,一样可以找子域名用fofa收集,但是出来的子域名也只有三个,但是得出了ip地址,利用ip去找同ip网站,一样可以得到子域名端口扫描第一关得出的链接,它对应的端口就是f

1