记一次JS分析某大学误打误撞出Sql注入

在某大学的某管理系统网站发现使用了webpack,从js中出拼接出大量接口可惜并没有从里面找到可以利用的未授权。柳暗花明的是拼接出的一个查寝通知页面,熟悉的id=1立即引起了我的注意经过简单的1=1 1=2判定很有可能存在sql注入1=2的结果:最终判定存在布尔盲注,拿到库名和表名目前漏洞已经修复。所以大家在找JS接口的时候也不要忘记以前的课程。

批量检测网站是否存在webpack的脚本

最近一直在学习webpack中的js分析,但是每次想找一个使用webpack的网站还是要有些麻烦,所以写了一个小脚本。 大致思路是这样的,我发现使用webpack的网站大多会包含一个名为app.xxxxx.js的文件,其中也就是以app.开头,.js结尾,中间内容随机、长度随机,于是就考虑用正则然后通过python进行匹配,r'app\.([a-zA-Z0-9]+)\.js'#CTL

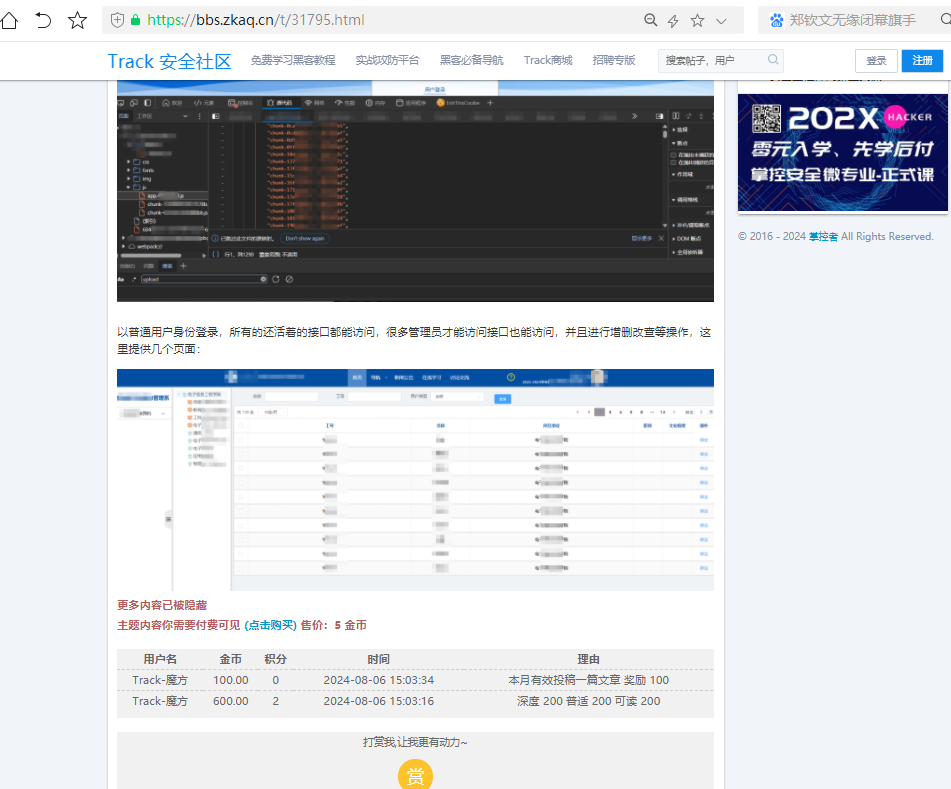

发现一个关于帖子付费可见的bug

具体如下: 未登录:  登录后 : self.modify_confi

一个跑出社区用户名的方法

在登录掌控安全社区时,发现输入账号在未登录的情况下,随便点一下头像就会变成自己的。于是尝试了admin、nf、555等发现会变成不同的头像,如果输入1、2、3等发现又都是默认头像小白熊于是想是不是可以通过burp爆破跑出社区用户账号第一件事就是抓包果然会将账户传输出去那么尝试爆破果然返回长度是402的是存在的用户

reGeorg和proxychains配合使用的尝试的记录

最近准备再重新听一遍课的时候发现,有17期的新课,现在才发现,说明我有多久没听课了,惭愧。 在听了柚子老师关于msf相关课程后想到了聂风老师曾经在内网穿透课上使用的reGeorg工具,这两个放到一起是不是可以实现kali的msf的内网穿透。 首先将reGeorgSocksProxy.py文件复制到kali中,并运行 python2 reGeorgSocks

记一次萌新的SRC通杀

本月某日用谷歌语法搜索inurl:php?id= 公司时,发现一个网站存在时间盲注xxx.php?id=数字+and+if(length(database())>0,sleep(10),1)xxx.php?id=数字+and+if(ascii(substr((select%20table_name%20from%20information_schema.tables%20where%20