某次实战rce绕过getshell曲折经历

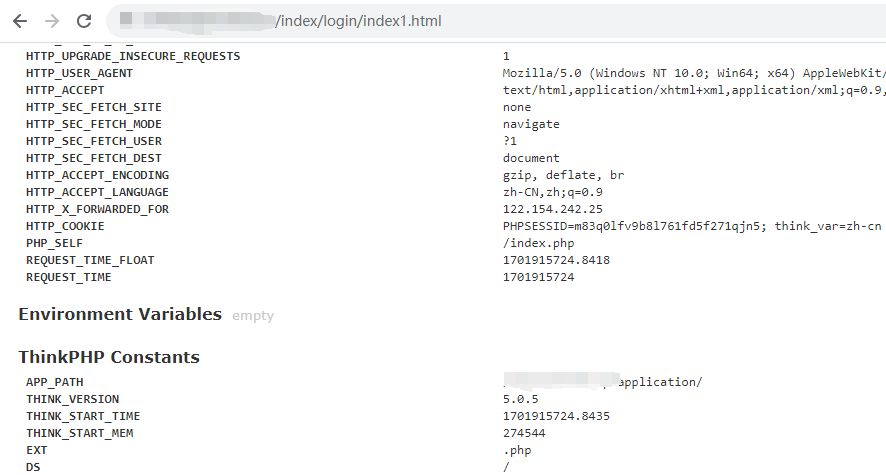

## tp rce漏洞 该网站debug显示该站点的tp版本为5.0.5,宝塔搭建  直接上rce payload 若依管理系统版本

某企业SRC逻辑漏洞挖掘(菜鸟的呐喊)

一、开篇小互动本贴是在某天上午摸鱼的时候写的,比较无聊,想着挖几个漏洞来赚点外快,填饱下肚子(猛男落泪),于是随便找了几个站点就开搞,但是挖洞历程属实艰辛(自己太菜了),愣是看了不出哪里有洞,于是给它来了一套踩点服务(信息收集)。收集C段信息的时候,发现一个后台管理系统,进去后输入一个admin/123456,发现直接进去了(嗯,不愧是yyds),进去后发现这个后台可不简单,是某个大企业的库存管理

1