最近接触了些渗透技术,但看到相关ssh加密破解之类的词,有没有人推荐下资源让我接触了解下

最近接触了些渗透技术,但看到相关ssh加密破解之类的词,有没有人推荐下资源让我接触了解下,头绪好乱!

分享几个文库知识库,供大家借鉴学习

https://wiki.wgpsec.org/ https://wiki.96.mk/ http://wiki.xypbk.com/ https://evalshell.com/ https://wiki.bylibrary.cn/

如何避免学成程序员?

python学的还可以,偶尔谢谢脚本 学校又开始授课c了,我又想学go语言了,快,救救我!!! #C

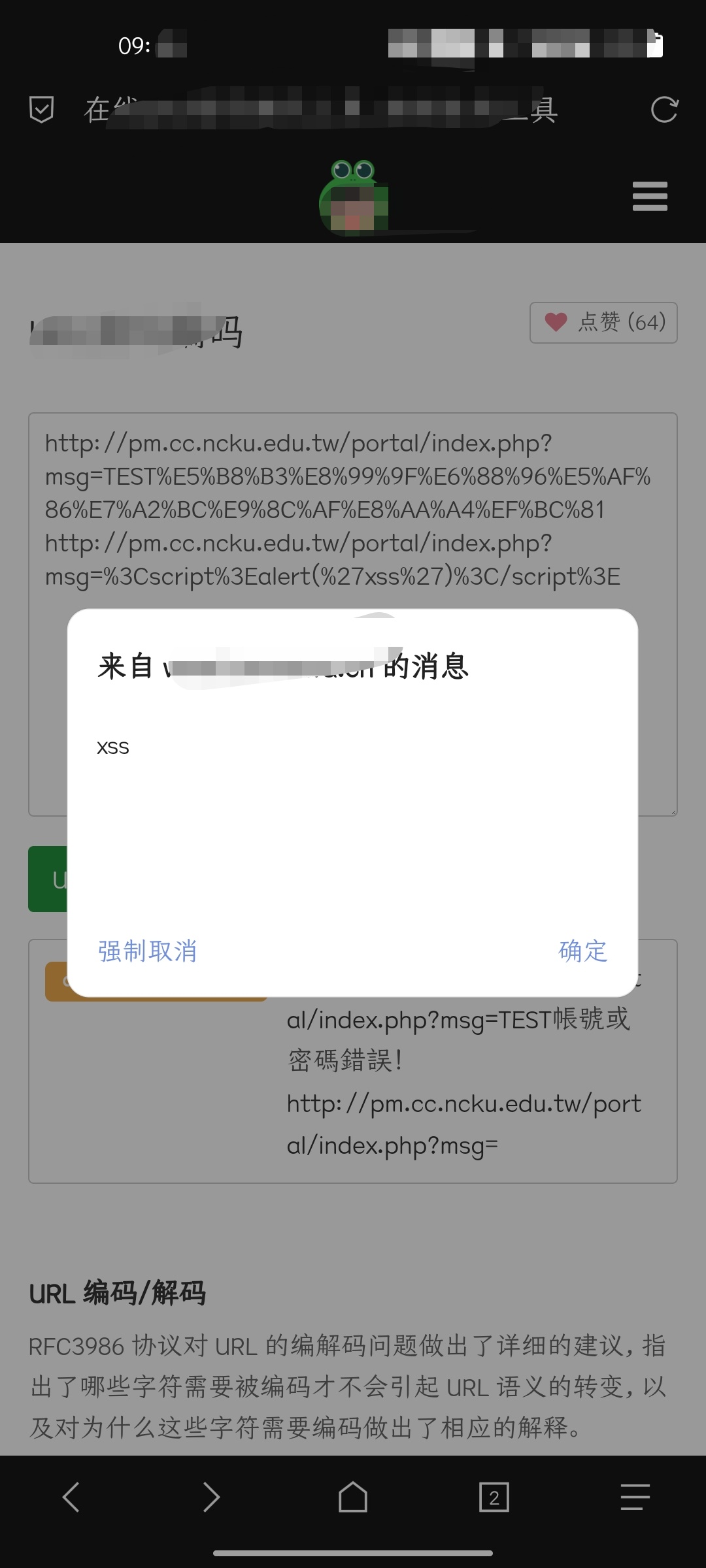

无意间发现的XSS

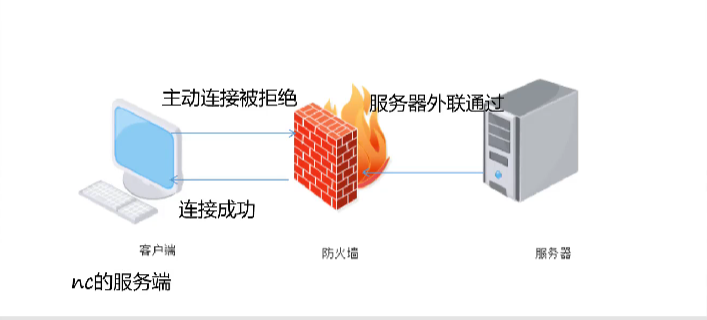

NetCat简单使用

[TOC] # 瑞士军刀简单命令 ## NetCat常用命令  创建一个服务端:nc -l -p 4444 创建一个客户端:nc 19

RiteCMS3.1漏洞复习

1. 流程:1.1 本地环境搭建1.2 漏洞复现前端:后端:设置栏文件管理栏笔记备份数据1. 流程:CMS本地靶场搭建漏洞复现1.1 本地环境搭建下载CMS,本地服务器搭建靶场CMS下载地址:https://ritecms.com/download环境搭建好了,如下>文件结构:环境:php 5.4.45 + Apache1.2 漏洞复现接下来要测试的文件漏洞:前端:>先

一次搞校园网的经历(内网测试)

记一次校园网后台弱口令二次利用校园网网站页面之前测试的时候给后面加了个 :801 端口然后就跳到了后台页面burp爆破(这里涉及到了验证码插件的使用)插件的具体使用可以参考这个网站:https://blog.csdn.net/u014029795/article/details/105534611如果爆破有正确密码它就自己登录上了进去后感觉有一点点的小权限,这我怎么能满足呢?查

记一次手动注入和支付漏洞还有sqlmap的一次实战

sql注入‘当然里面还有很多不足,请多多指教’判断注入点:借鉴下前辈们的经验试试可以绕过试试字段数:好像是mysql数据库最终判断为1字段数直觉告诉我应该收获不大开始union 联合查询判断注入类型:显错注入开始正经了:and+1=2+union+select+table_name+from+information_schema.tables+where+table_schema=databa

记一次实战sqlmap注入

## sql注入 利用Google语法找到一个网站, 试试用户输入是否会被当做代码来执行  ![](https://nc0.cdn.zkaq.cn/md/12387/1