安服+渗透驻场招聘需求

医疗行业需求*6-安全服务工程师薪资 :11-12K能力要求:合规类【做过风评、等保、网络安全周检查等项目】基础渗透【能够复现】学历【专科】毕业年限【22 年及其之前毕业-优秀者放宽 23 年】政府行业需求*3-渗透测试工程师:薪资:13-15k能力要求:渗透【三端均有实际产出,web 端略强即可】应急【做过一线现场】研判【打过两次及其以上蓝队】学历【本科-统招全日制】证书【CISP 系列(或者同

渗透+安服+nb的云

(注意,所有渗透方面要求均要有实际产出) 岗位1:广州安全服务工程师驻场 年限要求:3年+(硬性) 薪资:12-14k 学历:本科 必备技能:存在云上运营和渗透经验 证书:CISP系列 工作内容:漏扫基线,开源软件依赖包检查,安全巡检,文件权限检查,渗透测试。 #CTL{

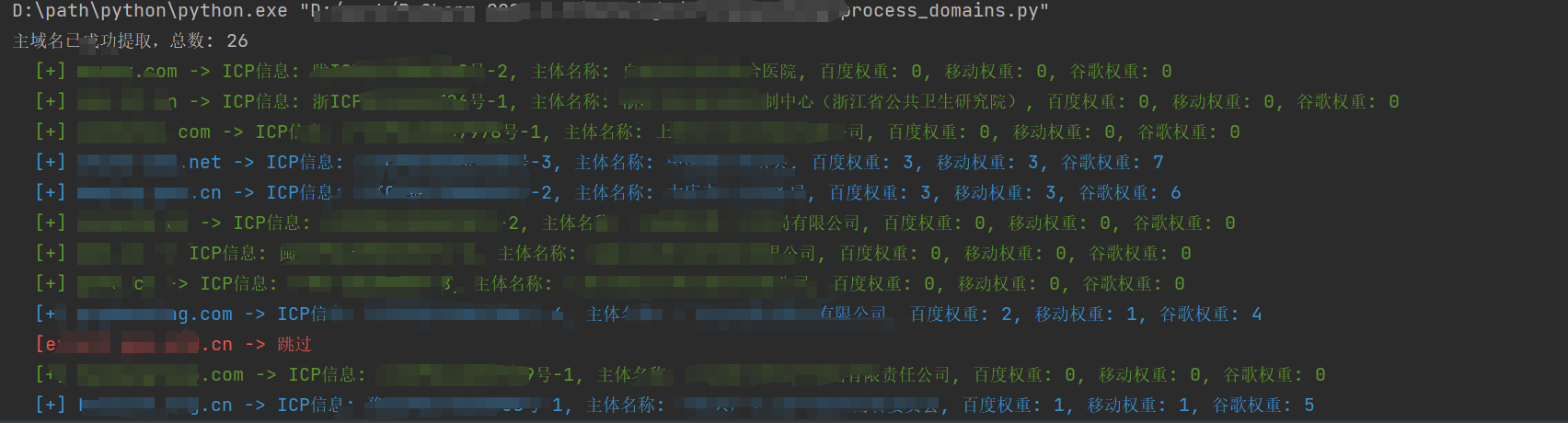

自动备案批量查询脚本

最近发现蛮多师傅在去挖补天、或者cnvd的时候,大批量去dump资产要证明归属,奈何一个一个的搜索又太繁琐,所以这里就写了一个小脚本(gpt为主,键盘为辅0.0)  用法简单#CT

大学生到打工人的两次实习经验(误操作删帖重发)

2023年10月30日,天气晴,4天后就是滚蛋的日子,无法享受逃课的刺激和跟室友一起铲的乐趣,不过没办法,该海投还是得投,不然好歹学了点技术,蜜雪冰城和美团外卖也不能是咱刚开始得目标吧。 第一次实习: 经过了南昌、杭州、上海三个城市的boss、前程无忧、智联招聘的海投(其实也没投多少,大概10几份就得到回复了),终于,有一家上海**科技有限公司找上门来

没有弱口令的挖掘思路

没有弱口令怎么挖?依稀记得有一个很老的思路叫做禁用js可以跳转后台,奈何学习两年半到现在从未发现一个这种漏洞。 不过,虽然不能直接搞到未授权后台登录,但是站有站的设计,小白有小白的打法! 访问某URL ip/manage.html 正常情况: #CTL

记半年前的一次安服面试经历

面试单位:江西中和证 所在城市:南昌 面试岗位:web渗透工程师(初级) 问题1:自我介绍一下 就普通走个流程,注意简历突出。比如自己哪个荣誉特别牛逼就把那个多说一句,自己哪个证书特别有含金量就把那多说一句。让面试官注意然后问这个。 问题2:什么时候开始接触网安这方面的? 在学校大二