关于对CISAW(应急服务)实操的考试分享,看完实操包过【纯手打和截图,不喜勿喷】

话不多说,先发一下链接:https://ryrzcisaw.isccc.gov.cn/<img src="https://nc0.cdn.zkaq.cn/md/19946/20251025/919e1048-2e8c-4ce0-9668-e8528f3ec775.png" width="1266.554581247712" id="uc8b0

SRC吉林xx大学几个有趣的漏洞导致的连锁危害

前引:总的来说就是信息泄露+越权+爆破登录+xss这四个漏洞导致的连锁反应,因为他有默认密码123456,所以最终可以重置全校学生的密码,并都植入xss,危害十足。信息收集:和嘉名童鞋一起测试的,都是他收集的QAQ 主要通过百度贴吧搜集到了默认密码和学号信息,实在是牛皮漏洞复现:漏洞复现:漏洞一:某接口没有对权限进行限制导致信息泄露登录后访问/stu/m/member/list抓取数据包:

windows和linux的等保加固测评的经验分享

一头等保加固测评的牛马,需要能做到一下午测评n个服务器接下来就讲讲如何当一头xxxxxxxxx===》严肃的等保测评加固的经验分享(一、window等保首先你要自己按着教程在虚拟机做过一遍(win2012和win2008都做过一遍,大概windows的服务器就这俩)(win2008)(win2012)win+r主要命令:netplwiz,lusrmgr.msc,secpol.msc,eventv

edu黑龙江xx大学-CSRF漏洞

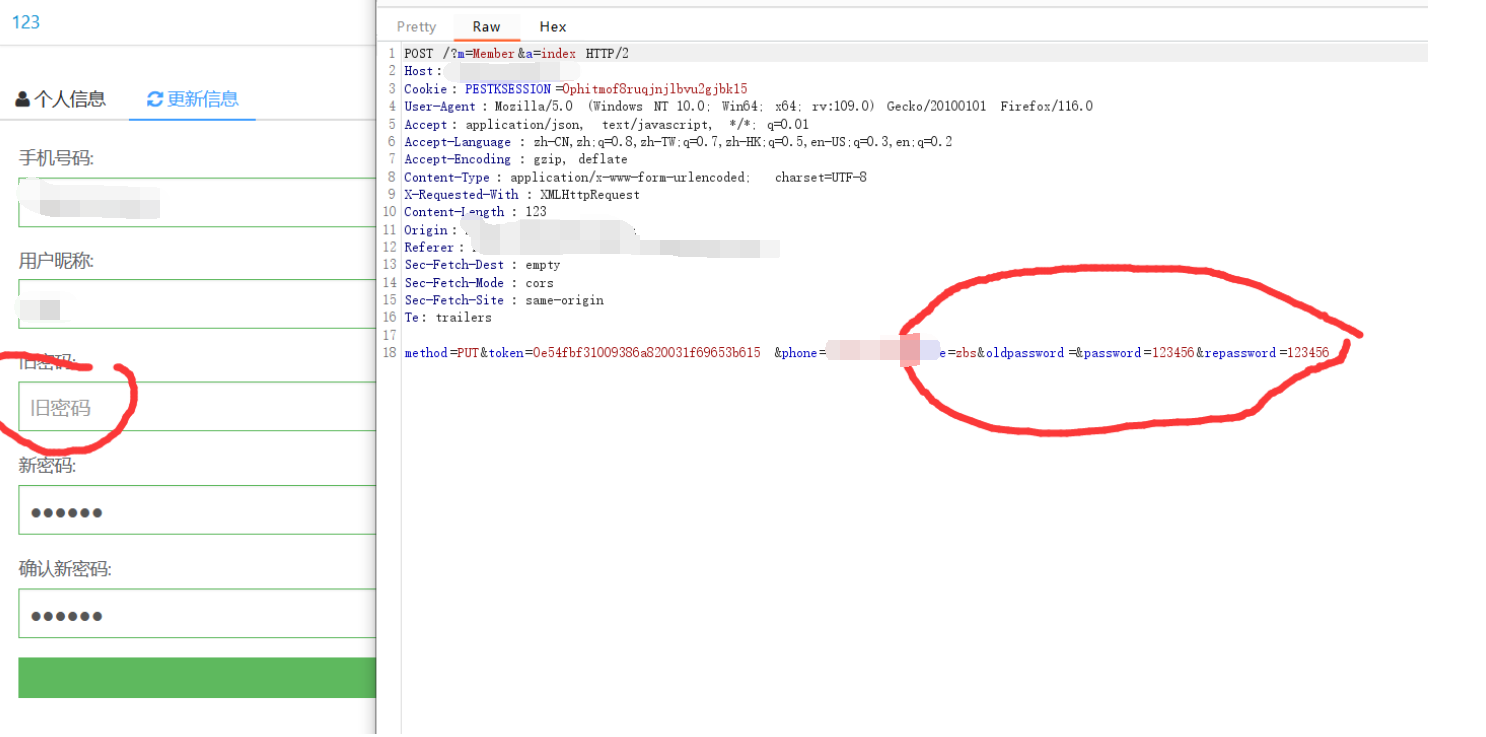

## 漏洞复现: **案例1:**  缺陷1:登陆后更新修改密码,不需要传输旧密码就可以修改 缺陷2:虽然参数有token,但是删除后仍然可以修改,说明

edu黑龙江xx学院-存储型xss漏洞小思路

前话:XSS漏洞并不多见,而且反射型基本都不会收【危害太低】,所以要找到存储型xss,见框就插的方法没有用了【除非运气特别好】这时候就得改变一下思路,找一些隐秘的传参有回显的点;;漏洞复现:注册登录后,一个平平无奇的提交工单接口,所有提交信息已经见框就插,毫无卵用QAQ于是在放弃测试xss后,对上传图片进行测试:然后测了半天发现是个白名单,准备放弃的时候:突然发现提交的数据包有一条是对图片

湖南xx大学csrf漏洞

## CSRF知识科普: 浏览器在你不知情的情况下偷偷的发送了数据包 (信任) 你主动访问的某个站点,代表你信任那个站点 (ajax 异步传输)通过JS去发送请求,然后获取信息 1、存在CSRF漏洞 2、黑客要自己做一个貌似合理的页面骗受害者来点击 你设置的网页,他是有指向性的 #CTL{

edu上海某xx大学 未授权访问

## 先利用在社区学习到的知识: 我在信息搜集时使用的hunter语法:domain="edu.cn"&amp;&amp;web.body="注册"  #### 思路: 通过信息搜集,发现存在网上泄露学生密码危害: 1.账号为学号,密码为身份证后六位;【运气好在贴吧或者啥

北京xxx职业学院反射型xss漏洞

## 漏洞复现 通过弱口令登录后台 账号:admin 密码:123abc886 登录后台简单思路: 1.测sql 2.测xss 3.测文件上传 4.看框架,找有无可利用通用漏洞 这里在测xss时,get和post的各种路径方法尝试失败,但是在要放弃的时候发

edu上海某xx大学xxx逻辑漏洞

找到一个平平无奇的短信验证登录接口—》思路:1.信息搜集 该学校学生的电话、学号2.找注册点—》登录后往往有更多功能,并且对自己的账号测试也能提高效率手机短信验证码登录接口,验证码为6位并且可爆破,参数checkcode:进行一万次爆破,在5852次成功,时长五分钟,说明没有对爆破进行限制防护登录成功后有泄露身份证等敏感信息漏洞复现案例2:登录成功:并且修改密码接口:无需其他