PWN——Bypass Canary保护

Canary1 通过格式化字符串漏洞泄露Canary2 覆盖低字节泄露Canary3 劫持 __stack_chk_fail 函数4 one by one 爆破 Canary5 TLS 结构体Canary覆盖Canarycanary又称金丝雀保护,是一种防御缓冲区溢出的方法,其原理是生成一串随机值,在函数调用时将其拷贝到返回地址前。在返回前会检查这这个值是否受到了修改如果跟原本的值不同,会直接触发

SSH批量连接改密码

适用范围:1 目标linux系统支持 echo '123456' | passwd --stdin root 这样的命令2 python安装了 paramiko 库安装命令pip install paramiko使用方法python update_passwd.py root old_pass new_passpython版本 python3三个脚本在附件里有,这里

计划用python写个小工具发文章,给提提意见

有没有什么平常需要批处理的重复动作或者其他什么 针对单一功能点这样的脚本需求

SQL盲注工具 | python脚本从0开发(工具在附件,内附使用教程)

未完成前言用sqlmap的时候感觉sqlmap盲注的效率较慢,抓包发现payload是 AND SUBSTR(DATABASE(),0,1)=’s’ 这样的正式课中用到的方法是通过二分法,这样效率更高同时我们还可以开发多线程,变得更快本文将讲解如何从0开发一个二分法多线程针对盲注的sql注入脚本1 程序设计规划首先分析清楚我们需要的功能1 初始化部分: 设置必要的变量,参数和线程池2 二分搜索部

python|多线程模块的开发(sql盲注和BlindRop多线程寻找puts函数地址)

前言本文主要以网络安全脚本开发的方向进行,会带着一些平常需要写脚本的实际情况去介绍前言核心代码SQL盲注|python多线程跑盲注BlindRop|盲打情况下多线程寻找puts函数地址核心代码import threading # 导入多线程模块def main(func, tNum): # 调用函数,参数为 函数与线程数 for i in range(tNum): pr

BlindRop | 二进制漏洞中的盲注 使用二分算法测试栈溢出长度

## Blind ROP #### 基本介绍 BROP(Blind ROP) 于 2014 年由 Standford 的 Andrea Bittau 提出,其相关研究成果发表在 Oakland 2014,其论文题目是 Hacking Blind。 BROP 是没有对应应用程序的源代码或者二进制文件下,对程序进行攻击,劫持程序的执行流。#CT

zkaq 暖冬杯部分WP

暖冬杯以下题目没有做出来,如果是找下面几道题目的题解的话就不用浪费时间了MISC: CryptographyAWD: 小小bypass; 什么注?; 夺宝用到的工具都在附件里Misc1 这是邹节伦的桌面背景图图片中藏了个zip后缀改 zip 得到有两个长得一样的图片联想到双图隐写使用盲水影工具 blindwatermark 得到水印图工具需要安装opencvpip install ope

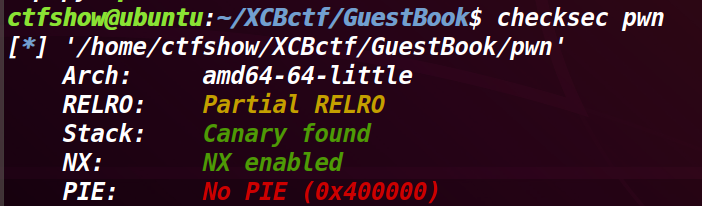

DASCTF X CBCTF 2023 | Pwn | GuestBook题解

## 目录 [TOC] ## 基本分析 使用checksec对文件进行基本分析 可以看到开启了 Canary 和 NX 保护  ## 程序运

MoeCTF(Web篇)

MoeCtf Web篇前言MoeCtf是西电的新生赛,题目都比较基础,难度呈梯度上升,很适合新手入门的。网站链接: https://ctf.xidian.edu.cn/MoeCtf Web篇前言1 http第四个条件需要我们的ip是127.0.0.1,也就是本地地址第五个条件需要使用MoeBrowser浏览器2 Web入门指北3 彼岸的flag4 cookie5 gas!gas!gas!6 m

ctfshow web入门37-44

引言继续来一点命令执行绕过的姿势web37 <?php/*# -*- coding: utf-8 -*-# <span class="label label-primary">@Author</span>: h1xa# <span>@Date</spa