代码执行黑名单绕过 ctfshow web入门29-36

代码执行绕过这里在说每道题的时候,会把使用的相关手法的理论以及为什么要这样做,这样做在实战中可能会在一个什么样的场景这些都连带着说一下web29查看代码代码过滤了 flag <?php/*# -*- coding: utf-8 -*-# <span class="label label-primary">@Author&

ctfshow web入门 1-20

前言看ctf竞赛入门指南这本书的时候,其中有一条如何提高效率是这样说的1. 做好预研,收集相关前人成果,避免无谓的重复劳动2. 在可行性判断阶段,能找到工具就不写代码,能用脚本语言就不用 编译 语言,把完美主义放在最终实现阶段3. 做好笔记并定期整理,遗忘会让所有的投入都白白浪费4. 多和同事交流,别人说一个工具的名字可能让你节约数小时5. 处理好学习,工作和生活6. 无论怎么提高效率,要成为专家

ctfshow pwn入门025

------------ checksec 查看保护

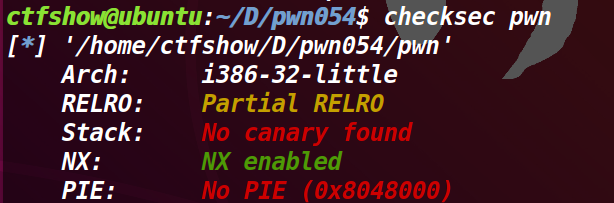

# pwn054 ## 理论分析 checksec发现是32位,没开栈保护和PIE  ------------ #CTL{

某大学反射型XSS

在主站尝试输入xss语句  ------------ 会被拦截  ------------ 提示信息没看懂 先用checksec分析一下 ![]

某学校官网存在SQL注入漏洞

在页面参数增加 and -1=-1,页面回显正常这里如果 and 1=1 会被拦截然后尝试-1=-2页面报错,此处存在数字型sql注入漏洞接下来就是查字段数order by 1页面依旧报错如果大家在渗透的时候遇到这种情况要考虑是不是某些参数被拦截等换一种思路,用盲注的思路走走看不要到这里就直接放弃觉得怎么现在还能存在数字型的注入漏洞这样好歹能在edu赚点rank换个证书and

转: Python出现No module named “Crypto” 解决方案

https://blog.csdn.net/a18065597272/article/details/129752645 跟着做了一遍没问题 先后执行了 pip install pycryptodome pip install crypto pip install pycrypto

熊海CMSv1.0 (通读全文法入门)

老早以前的CMS了学习一下记录一下思路如果想自己练习的话就先不要看文章,直接跳到最后下载源码自己审一下如果发现了我这里没发现的漏洞可以评论区讨论一下SQL注入,反射型XSSindex.php<?php//单一入口模式error_reporting(0); //关闭错误显示$file=addslashes($_GET['r']); //接收文件名$act

有没有bugfor的小伙伴可以引荐一下

有没有bugfor的小伙伴可以引荐一下