edusrc|人生第一个edu,存储xss,X蹦了网站后,通过hook+谷歌overrides复原了

##0x1信息收集—-伪 之前一直在尝试edu的登录框,一直没结果,后来想想,自己不就有大学账号吗?开始 ##0x2基本信息修改尝试 修改基本信息,发现没有经过任何过滤,存在xss可能性。  alert('XSS')这个是弹窗的。 我发现他会自动过滤掉 输入>alert('X

记录一次sql注入的漏洞挖掘-使用了sqlmap

## 1:使用谷歌语法 通过 谷歌语法 intitle:化工 -inurl:php?id=1 挨个测试过去  测到了目标站点。

## 前提概要:书接上回,webshell成功上传成功。 但是权限比较低,需要提权。然后很多命令没办法输出,得反弹shell。  #### 1:知识梳理 为什么要反弹s

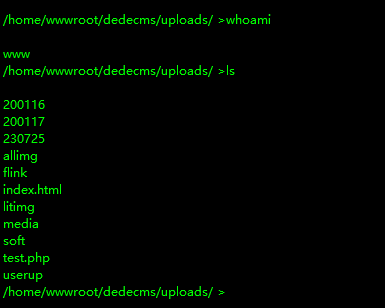

[宝塔_dedecms]之绕过disable_function,获取shell

1,书接上回, 绕过了宝塔dedecms的waf后。 蚁剑成功连接上了2,但是控制台,不管输入whoami,还是ls ,还是其他命令,全部都是ret=127通过查资料知道了。 这是phpinfo 里面设置的disable_function 过滤掉了, system函数。 3,于是要绕过disable_function 。1,我先找的资料,是蚁剑的绕过disable_function 。蚁剑

[宝塔_dedecms]之绕过waf

1,弱口令发现目标网站,为宝塔搭建的dedecms,于是自己服务器搭建同样的2 get请求phpinfo() 有waf,上传文件有waf3,寻找资料,发现是,宝塔的ngix防火墙。 同样在自己的服务器上部署成功。 顺便还看到了,宝塔的过滤规则。可以发现, 规则,对get,post ,cookie,等方式的eval,还有base64都进行了过滤4,过waf的一句话, eval和asser

求助:已学完课程,对怎么获取webshell。还是很懵逼。

已经学完了。 好长一段时间了。 但是对怎么获得webshell还是一脸的懵逼。 问:如何通过谷歌语法。 获取webshell呢?

问:获得服务器权限的流程是怎么样的?

我是第十四期的, 还有4个作业就毕业。 但我对如何, 获取服务器权限,还是一知半解。我先说下,我知道的,然后剩下的请大佬指点下:1,看网站是否存在sql注入。 有sql注入, 找到 后台登录的表。 找到用户名密码。 但是实操发现。 密码都是md5的加密。 而且非简单的密码, 都是无法逆的2,假设,获得了账号密码, 但是不知道,后台的登录地址。 如果稍微有点安全意识的, 把后台地址+管理

testtesttest