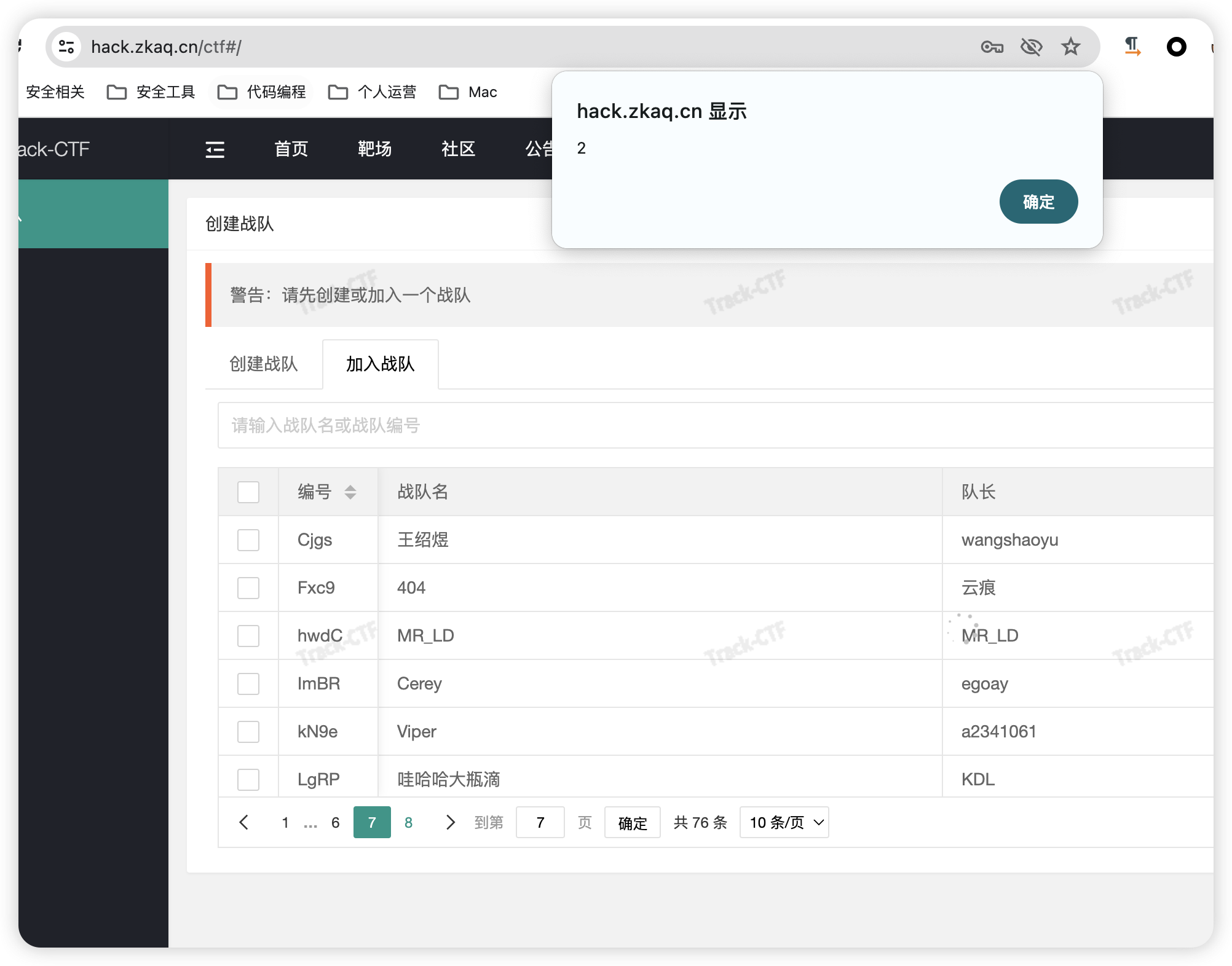

【威胁情报】CTF靶场存在XSS漏洞

速速修复

社区被WP占领了,来点干货呀

社区被WP占领了,来点干货呀

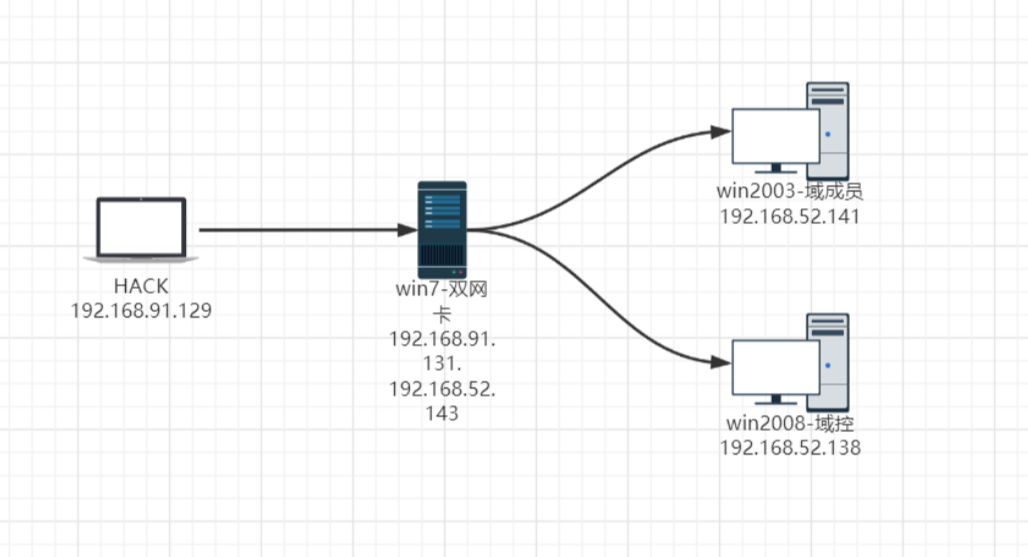

【内网渗透】域渗透实操

### 1、网络拓扑图  win7-双网卡(WEB服务):192.168.91.131、192.168.52.143 win2003(域成员):192.168.52.

【实战攻防】记一次tp日志泄露到上万用户信息泄露

1、前言TP框架有一个日志泄露的漏洞,如果我们能够快速的提取日志中的敏感数据,那么就能造成意想不到的危害2、开始开始一个url,然后给我们的是一些数据,我们要快速定位里面的敏感信息,就可以搜username,name,password,pass,admin等敏感字符串这里通过搜password找到一些账号名和密码,但是很少,那么能不能遍历日志,从里面再提取呢?这里使用burp批量去

【实战攻防】记一次项目上的任意文件下载

1、开局开局一个弱口令,正常来讲我们一般是弱口令或者sql,或者未授权那么这次运气比较好,直接弱口令进去了直接访问看看有没有功能点,正常做测试我们一定要先找功能点发现一个文件上传点,不过老规矩,还是不能解析,那么我们有什么方法去扩大危害1、上传html触发xss弹窗,存储型xss2、上传大文件,占用内存空间3、不停上传,造成ddos攻击4、如果是存储桶,可以找找ak,sk 直接打云,或者

【内网渗透】隐藏通信SOCKS代理的使用

### 1 SOCKS 代理的使用 #### 1.1 EarthWorm的使用 - `ssocked 普通环境的正向连接` - `rcsocks 反弹使用` - `rssocks 反弹使用` - `lcx_slave 用于多级网络` - `lcx_tran 用户多级网络`

【内网渗透】后渗透之计划任务后门

### 1、前言 我们做权限维持的时候,万一出了啥情况,shell就掉了,这时候可以去写一个计划任务,帮助我们获得权限 ### 2、实操 首先你需要知道计划任务怎么用 ``` schtasks /Create /tn Updater /tr notepad.exe /sc MINUTE /mo 1

后渗透之另类的权限维持(粘滞键后门)

1、适用版本WindowsXP/20032、触发条件目录下存在exe文件被执行,他的特点是每个可执行文件运行之前都要加载该文件,windows系统是先判断当前文件目录是否存在此文件,如果目录下存在该文件则执行,如果不存在则会执行system32目录下的dll。3、原理 直接将sethc程序替换成cmd程序,sethc即沾滞键程序在C:/windows/system32目录下,删除sethc

【代码审计】Cmseasy代码审计实战

1、全局搜索include定位漏洞点2、漏洞触发点function edit_action() { $lang_choice='system.php'; if (isset($_GET['lang_choice'])){ $lang_choice=$_GET['lang

某亭红队面试

#### 先说一下结论,通过 比较简单,多面就会了,多看面经 1、打点一般会用什么漏洞 ``` java反序列化这些漏洞像shiro,fastjson,weblogic,用友oa等等进行打点,随后再找其他脆弱性易打进去的点。因为javaweb程序运行都是以高权限有限运行,部分可能会降权。 ``` #