NACOS-(CVE-2023-6271)详细步骤

一、影响范围:Nacos <= 2.0.0二、操作步骤1.生成时间戳(用于JTW中生成token使用)date +%s -d ‘2025-03-10 00:00:00’2.使用JWT生成access-token(jwt.io)默认密钥:SecretKey01234567890123456789012345678901234567890123456789

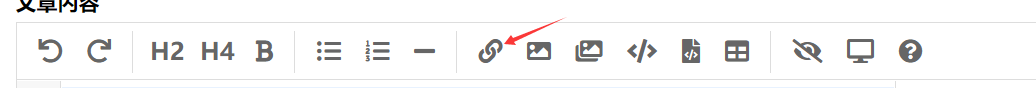

社区文章板块存在【存储型XSS】

1、文章板块存在存储形XSS,通过文章板块中添加超链接  2、链接中插入javascript:alert(1)  //鼠标滑过触发123” onchick=”alert(1) //点

敏感信息泄露+文件上传(新思路)+xp_cmdshell提权【某考试综合题-真题】

一、概述去年9月份自己参加考试后,遇到的真题,对于我这个小白来说还难的,后来我通过某途径拿到了资料,自己搭建了靶场,无论对于准备考试的还是初学者,都会有帮助,大佬请绕行。目前题目仅给了一个内网IP,除了IP没有任何信息,因此我们需要从信息收集开始。(此题要拿到3个FLAG)二、技术实战(1)信息收集-端口扫描当仅给我们一个IP的时候我们第一步要做的就是端口扫描,看看是否有可疑的端口,这些可疑端口包

记录一次渗透测试项目实战-【200人+敏感信息泄露】

访问此页面查看,发现并没有任何可以输入的点继续向下查看,发现有一个日期的位置,可以通过搜索,查看数据趋势,抱着试一试的心态,看看是否有异常返回通过日期位置包,在查看返回包,发现有200+的敏感返回。总结:不要放过任何一个与后端服务交互的位置,多观察返回包,有的时候会有意想不到的效果。

记录一次XSS+逻辑漏洞的实战记录【某商城枚举用户后利用逻辑漏洞直接登录后台】

一、XSS漏洞在某这个商城的搜索处,输入标准语句的传参直接就可以弹窗(算是我幸运)二、逻辑漏洞-用户枚举在用户注册界面,点击发送验证码,然后用BURP发包更改手机号传参,这里手机号传参没有进行加密,直接用手机号的位置进行爆破正确的code返回1,错误返回code0;结论:由于手机号11位的因此,只要时间充裕,用不了多久,就能暴出所有的手机号。这个漏洞单拿出来没什么,结合下面的漏洞直接可以任