SRC公益上分的小技巧一

## 前言 之前发布的文章,例如https://bbs.zkaq.cn/t/31136.html 里面就有提到若依系统,默认账号密码非常简单 是 admin / admin123 但是,往往我们去挖掘的时候很容易出现  ## 分析 - 框架分析 首先发

新手向-记一个简单目录扫描工具的诞生

## 起因 有时候目录扫描,我们会顺便扫描是否存在备份的情况,这时候就自己简单的写了一个python的脚本 ## 目录扫描工具编写思路 主要想做到的是 例如我扫 http://a.zkap.cn 的站点目标的时候 会根据域名自动的去匹配以下这种基于域名生成的文件备份路径#CTL{

【漏洞复现】夸克反射XSS

今天看到了一篇微信文字讲关于xss的内容https://mp.weixin.qq.com/s?__biz=MzU2NjgzMDM3Mg==&mid=2247490329&idx=1&sn=8cf13bd08f8950a286304b9be7e68c3c&chksm=fca72f52cbd0a644ca80b35a0f177bf5a36

记一些语雀的信息收集

语雀信息收集一-某证书站身份证信息最近证书站挖不动,尝试在语雀找找思路,发现了如下内容语法证书站探索找找灵感的同时发现这位师傅都打码了,完全看不到身份证信息峰回路转结果发现师傅有一张图打码不严谨,直接获取了身份证信息蓝色的是我后期打码测试然后来到该处功能点,成功重置了密码进入了系统语雀信息收集二-某edu账号+密码语法尝试搜索了类似学号的数字然后翻了一下她记录的其他文档,瞧我

记某信漏洞复现

# 深信服-SANGFOR终端检测响应平台漏洞复现 通常访问的页面如下,存在登录框  ## 信息收集 ### FOFA语

EDUSRC-记某擎未授权与sql注入

# 360天擎 - 未授权与sql注入 通常访问的页面如下,存在登录框  ## 信息收集 ### FOFA语法#CTL{

SRC-记一处目录遍历

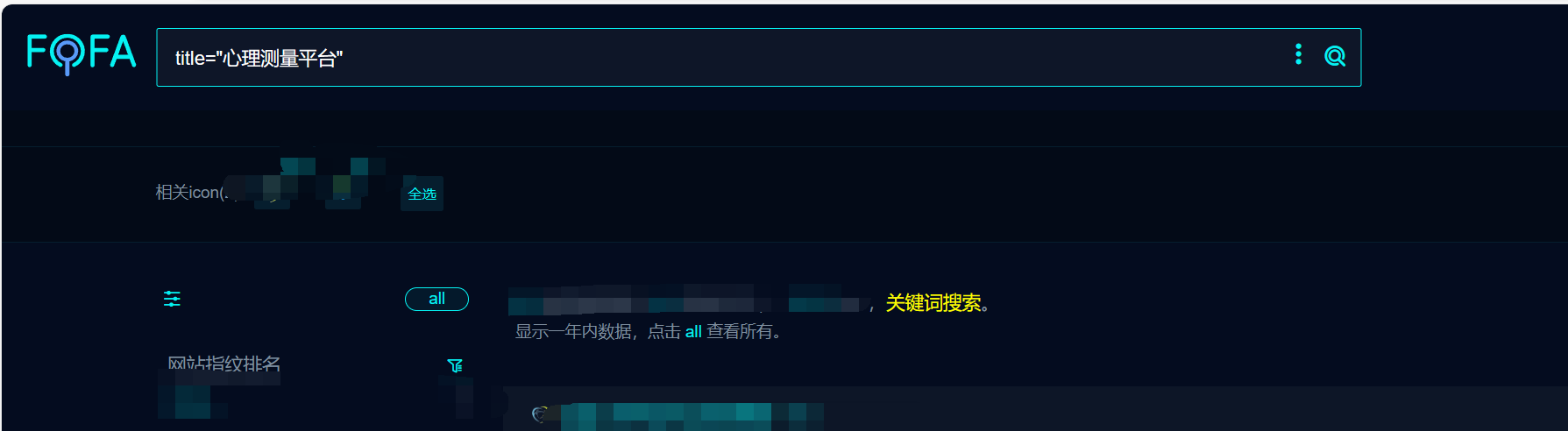

## 安徽阳光心理测量平台目录遍历 ### FOFA指纹 title="心理测量平台"  #CTL

EDUSRC-记一次登录过程中的信息泄露

## 语法 ``` org="China Education and Research Network Center" && body="登录" ``` ## 起因

EDUSRC-记一个SHELL捡漏

## Jenkins - println绕过到shell命令执行 ### 语法 ``` org="China Education and Research Network Center" && icon_hash=&q