CSRF+GraphQL的奇妙组合

# Portswigger练兵场之GraphQL API ## ?CSRF+GraphQL修改邮箱 Lab: Performing CSRF exploits over GraphQL ### 实验前置必要知识点 首先我们要清楚`CSRF`无法发送内容类型为`applicati

利用别称突破GraphQL API请求限制进行暴力破解

# Portswigger练兵场之GraphQL API ## ?利用别称突破GraphQL API请求限制进行暴力破解 Lab: Bypassing GraphQL brute force protections ### 实验前置必要知识点 `GraphQL`别名`Aliases`的概念#C

通过GraphQL API未被净化的参数获取账户密码

# Portswigger练兵场之GraphQL API ## ?GraphQL API-通过未被净化的参数获取账户密码 Lab: Accidental exposure of private GraphQL fields ### 实验前置必要知识点 寻找关于`GraphQL`

XML中的SQL注入

# Portswigger练兵场之SQL注入 ## ?XML中的SQL注入-堆叠+编码绕过 Lab: SQL injection with filter bypass via XML encoding ### ?实验前置必要知识点 注入不只在传参之中,根据代码的书写方法,可能会

回显UNION注入前提-确定查询返回的列数

# Portswigger练兵场之SQL注入 ## 回显UNION注入前提-确定查询返回的列数 Lab: SQL injection UNION attack, determining the number of columns returned by the query ### 实验前置必要知识点#CTL

绕过登录的万能密码 SQL 注入

# Portswigger练兵场之SQL注入 ## SQL 注入-绕过登录的万能密码 Lab: SQL injection vulnerability allowing login bypass ### 实验前置必要知识点 正常一个没有防护的应用程序,允许用户使用用户名和密码

通过单端点条件竞争重置邮箱用户密码

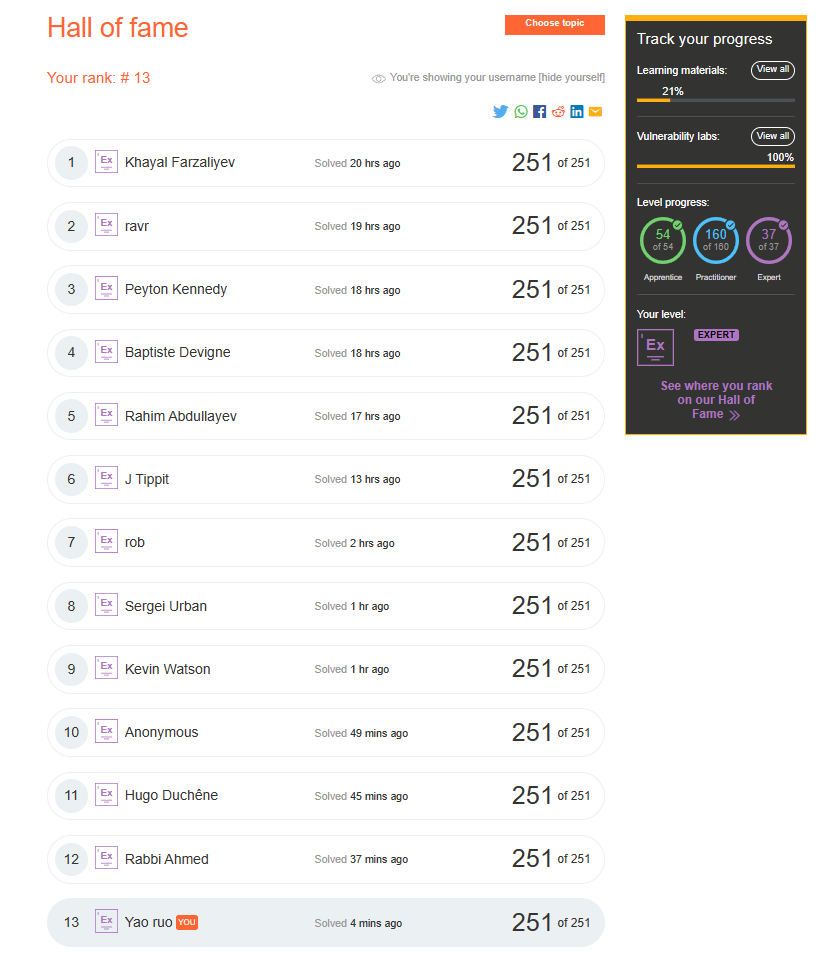

## 前言 `Burp`上线新的靶场啦~但是外国人都好卷,白天没时间玩,目前第十三名  ## ?单端点竞争-通过邮箱重置密码 #CTL{

SQL注入之突破WHERE限制的SQL子句,显示表内全部内容

## ?突破WHERE限制的SQL子句,显示表内全部内容 Lab: SQL injection vulnerability in WHERE clause allowing retrieval of hidden data ### 实验前置必要知识点 一个没有安全概念的网站,会直接将用户的输入拼接到SQL语

记一个src中危-图像大小与请求参数可修改

漏洞描述服务器生成了一个具有客户端指定尺寸的图像,如果未实施任何限制,则可能导致拒绝服务攻击。漏洞危害攻击者不需要在此类攻击中投入资源,但服务器可能会分配所需的像素缓冲区(导致内存不足)和/或执行随图像大小变化的计算(导致占用服务器CPU),可能导致拒绝服务攻击。发现方法Burp插件 - Image Size Issues | Url图片尺寸检测选择Extender -> BApp

Nacos-Sync-未授权进后台

漏洞成因没进行权限校验。影响范围Nacos-Sync 3.0发现方式一、fofa发现title="nacos" && title=="Nacos-Sync"二、路径拼接/#/serviceSync利用方式访问之后直接是进入后台的样子~修复方式对于鉴权类型的漏洞,主要的修复方式是全