XSS骚操作

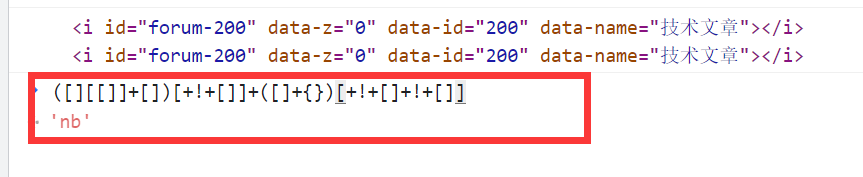

在网上看到的xss无字母的一个骚操作,可以先看一下下面这两个代码:  在 Window设置—⽹络和Internet—代理—⼿动设置代理 这⾥就会⾃动变成如下图所示,那么这样是抓不了包的要把它修改为如下图所示,设置为 127.0.0.1 9999 其实就是Fiddler的抓包地址,然后点击保存按钮之后Fiddler就会出现这个⻩⾊按钮,就点它⼀下就⾏了任务管理器-详细信息中找到WeChatAppEx.exe于是直接选中它,

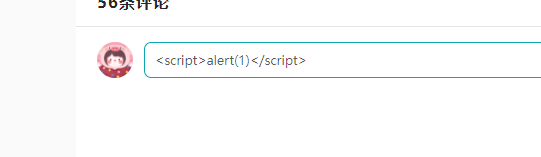

处女洞,还是自己公司的

经典xss往进去一搞,洞就来了,还是个评论区储存型的,真是可喜可贺  ![](https://nc0.cdn.zkaq.cn/md/13174/cb2cf3067dd4c77c58