记一次较完整的渗透思路流程

**前记**:这几天挖洞的时候碰到个登录框,觉得整个渗透流程还是比较有意思的,于是这里分享给大家 ## 一、获取登录框 首先资产收集到一个管理系统的登录界面  ## 任意密码重置(也不那么任意emmm) #CTL{

edu挖掘从弱口令到RCE

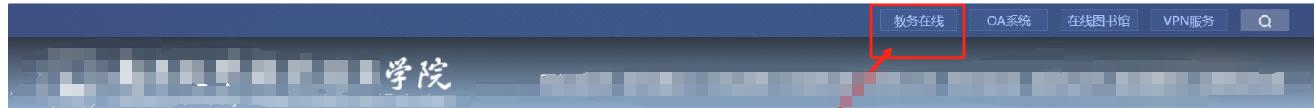

访问某学校官网点击教务在线  找到实践教学管理平台  点击进去 ![](https://nc0.cdn.zkaq.cn/md/229

edu某证书站捡漏拿下证书

## 一、信息收集 测试证书站首先得对他的资产收集一波 首先,在icp备案查询网站查询备案的主域名有哪些 https://beian.miit.gov.cn/ ![](https://nc0.cdn.zkaq.cn/md/22939/a1df59918f28f074944a7b93386d84a

edu某大学的小程序和学生信息系统漏洞挖掘

小程序抓包方法小程序抓包方法还是挺多的直接使用fiddler进行小程序抓包这里不做演示电脑系统设置配合Burp抓包小程序这种方法打开电脑系统设置——>网络和internet——>代理——>手动设置代理——>设置然后直接配置代理IP和端口即可,当然记得在Burp中加上设置的IP和端口,下面输入框和选项不影响Proxifter配合Burp抓包小程

某证书站的艰难挖掘历程

一、信息收集近期edu又上新一个证书,来到证书站的统一门户经过初步测试,该站点账号登录需要在校园网环境下才能进行登录,但是还可以app扫码登录,下载app发现app账号登录也需要在校园网环境登录,但是百密一疏,对于新生只要知道考生号和身份证号即可在公网登录于是,直接来到抖音搜索xxxx大学录取通知书,总有人既没有安全意识有喜欢炫耀,这不直接就搜索到了二、测试功能点直接默认账号密码登录ap

EDU挖掘之基于mssql数据库的sql注入

## EDU挖掘之基于mssql数据库的sql注入 ### 前记 今天挖edu随意点开个站,发现存在mssql数据库的sql注入,在此分享下整个挖掘过程 ### 目录 > 0x1 判断网站数据库类型 > 0x2 了解mssql数据库的主要三大系统表 &gt

EDU之开局一个登录框,密码重置全靠翻

一、开局获取登录框挑选一个目标,直接来到它的统一信息门户可以看到,框里直接提示默认用户名和密码,这不得来全部费功夫,只要找到个学号和身份证就能进到里面去特二、震惊!某校竟在公网放出学生这种信息还是直接用GoogleHacking语法:site:”edu.cn”“学号””身份证””xh””sfz” filetype:pdf/doc/xls 直接搜索,本来以为现在这种直接的敏感信息暴露是很难找到