EDUSRC-记一处未授权文件上传发现思路

前言根据月佬对于doc.html与knife4j接口文档的讲解,在某处信息收集打点的时候发现该问题。收集-knife4j语法:图标搜索 + 学校资产通过搜索该图标可以发现knife4j接口文档如何搜索学校资产可以通过org搜索组织等方式收集示例如下首先输入关键词 knife4j发现前两个的资产最多,同时点击然后点击部分资产内部,可以发现确实是输入knife4j的文档接着收敛资

SRC中的一些信息收集姿势

前言前前后后挖了四个月的EDUSRC,顺利从路人甲升到了网络安全专家,从提交的内容来看大部分还是以中低危为主,主打的就是弱口令和未授权。在这过程中还是比较浮躁的,因此接下来的时间还是要好好沉淀一下自身的技术,学习如何提升危害到高危。下面是常用的一些信息收集思路 (不做任何漏洞分享,思路为主)搜索引擎如何选择搜索引擎是一个很重要的内容,根据需要的方向,选用引擎的方法大不相同。Google、

SRC之若依系统恰分攻略-3

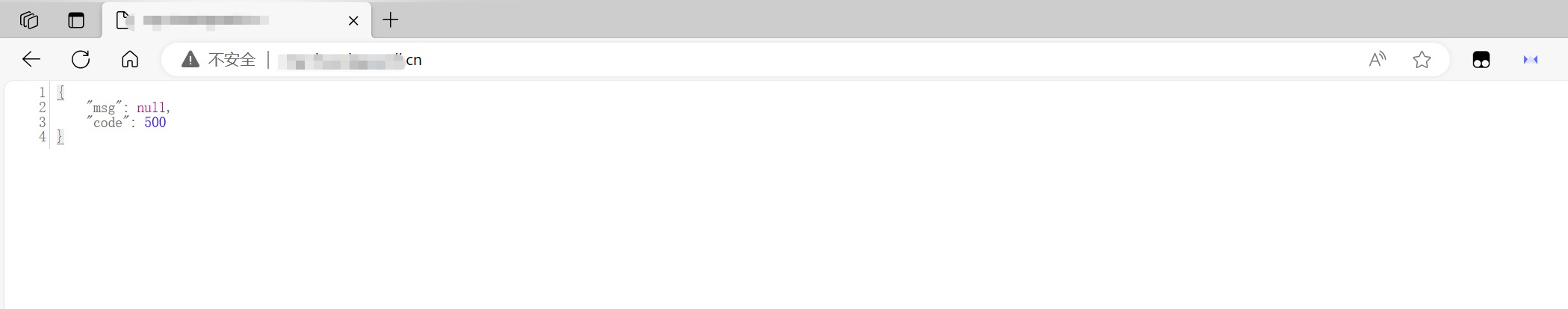

## 前言 本文将介绍一些奇怪情况下若依系统恰分druid的场景 ### 权限校验回显500  该回显不是严格意义上服务

Ruijie未授权访问

## 漏洞成因 没进行权限校验。 ## 影响范围 Ruijie ## 发现方式 ###一、fofa发现 title="Ruijie Easy-Smart Switch"

EDUSRC-记一个存储XSS的挖掘

起因利用fofa搜索时发现org="China Education and Research Network Center" && body="/register"任意用户注册在找到该CMS的时候发现存在任意用户注册的情况http://xxxx.edu.cn/student/Register.ashx内容都可以伪造注册后得到账

SRC之若依系统恰分攻略-2

前言之前介绍了若依系统的druid弱口令,接下来介绍若依系统的其他上分攻略如果单纯的druid弱口令,那么只是低危,配合其他的可以升级危害。若依系统的信息收集具体内容,请看前文,这里不做过多介绍https://bbs.zkaq.cn/t/31119.html任意用户注册(较少见)通常我们遇到的ruoyi系统如下注意URL为https://xxxxx.edu.cn/login?red

dashboard-未授权

漏洞成因没进行权限校验。影响范围dashboard发现方式一、fofa发现title="Server Statistics"利用方式访问之后直接是进入后台的样子~修复方式对于鉴权类型的漏洞,主要的修复方式是全局增加鉴权

SRC之若依系统弱口令恰分攻略

前言若依系统存在较多魔改版本,具有前后端分离的情况,内置了druid通过这个拿下了交大证书Druid弱口令上分攻略信息收集首先,我们要做的是收集基于若依CMS的系统图标收集方法最简单的就是利用图标的方法进行收集(以下只是举例)(icon_hash="-1231872293" || icon_hash="706913071")内容收集另外可以收集的就是内容下面

对象临时中间状态的条件竞争覆盖

# Portswigger练兵场之条件竞争 ## ?条件竞争之对象临时中间状态的条件竞争 Lab: Partial construction race conditions ### ?实验前置必要知识点 某些框架尝试通过使用某种形式的请求锁定来防止意外的数据损坏。例如,PHP

利用条件竞争突破折扣券仅能使用一次逻辑限制

# Portswigger练兵场之条件竞争 ## ?条件竞争-突破一次逻辑限制 Lab: Limit overrun race conditions ### ?实验前置必要知识点 利用条件竞争有概率超过应用程序的业务逻辑的某种限制 例如,考虑一个在