OSCP靶场系列-Esay-Amaterasu

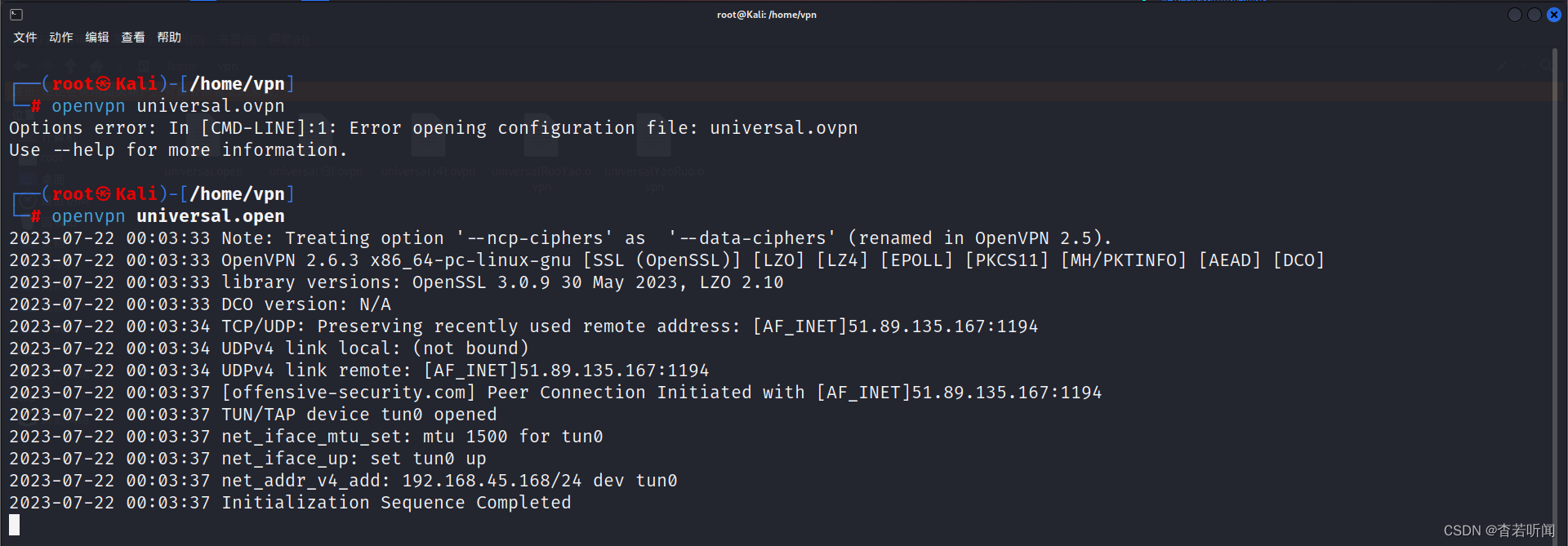

# OSCP-Esay难度-Amaterasu ## 准备工作 启动靶机  启动VPN

今天在这里简单的讲解一下fofa的搜索比较实用的几个点 #### 0x01 中文 - country = CN 比较重要的一点是我们必须选择中文  ##

关于12月份SRC分享的总结

大家好,这是一篇简单的总结文章,喜欢的话请点个赞。壹-概念关于漏洞危害问题getshell、后台、影响业务——中/高危间接危害,如XSS——中/低危贰-漏洞挖掘思路一、多看一些社区文章二、看一些漏洞库因为学习的本质从模仿开始狮子鱼的挖掘 -> https://bbs.zkaq.cn/t/5893.html 叁-挖洞的注意事项四、漏洞挖掘中的骚操作

好好学习天天向上

day day up

分享一个自制的fofa爬取url工具(不需要会员)

鉴于大部分小伙伴都没有fofa会员的正式版,在这里分享一个自己制作的fofa爬取脚本,有兴趣的小伙伴可以在这个脚本的基础上进行修改~需要安装库:requests、lxmlpython3版本中可以利用pip直接进行安装,下面讲解的是基于PyCharm的~0x01 fofa的base64加密首先我们要清楚fofa的爬取与翻页都是基于什么内容的~打开fofa的url: https://fofa.s

批量获取CNVD通杀编号的思路 一 (注:无证书)

CNVD现在改了,弱口令不发证书了,呜呜呜首先把前几天归档的截图给大家看,当天提交,当天归档~0x01 寻找目标思路其实很简单,就是去寻找弱口令,但是如何获取通杀的弱口令编号呢?我们打开源码站~比如我交的这个,因为后台的目录比较不常见,所以很难用目录扫描扫描出来,就很容易还可以拿来交CNVD赚个编号,选定一些不容易扫描的后台特征0x02cnvd检查+fofa批量验证发现没有弱口令~机会

SQL注入笔记-记笔记是个好习惯

SQL注入的分类SQL注入的分类sql注入的内容特别多,很多地方需要慢慢吸收才能变成自己的东西注入手法分类:注入手法分类:联合查询注入报错型注入布尔型注入延时注入堆叠注入插入注入删除注入修改注入等等……数据类型分类:字符型(即输入的输入使用符号进行过滤)数值型(即输入的输入未使用符号进行过滤)搜索型JSON型等等……注入位置分类:GET数据(提交数据方式为GET,大多存在地址栏)POST数据(

论萌新的SRC是如何提交100+的漏洞--狮子鱼SQLyyds

作为一个萌新,第一次挖到这么多漏洞已经很满足了,给大家提供一个思路本文分为3个部分进行讲解,第一个是寻找狮子鱼漏洞的起因以及经过,第二个是如何搜索狮子鱼漏洞的,第三个部分是漏洞盒子手动提交如何提高效率0x01一个萌新的自我修养记得聂风老师说过,没经验的萌新参加src可以找找通杀漏洞,然后根据我浏览社区的经验,我相中了狮子鱼的报错注入!开始了一条不归之路……在这里推荐观看学长的文章,很有帮助链