记edusrc一处信息泄露登录统一平台

前言我们都知道像大学之类的各种平台的登录账号基本上是学号,初始登录密码基本上是学生身份证的后6位再拼接上一些带有学校缩写的英文字母。所以我们在找漏洞的时候可以换一种思路,先通过去找身份证信息或者是有固定初始密码的平台来尝试,这样子成功的概率就会比较大。测试思路1.谷歌语法搜索:inurl:"edu.cn" intext:"初始密码",如果看到初始密码是一串固

记一处任意文件下载

## 最近在整理多个CMS相关漏洞的时候,发现任意文件读取漏洞比较常见,所以也去碰碰运气看看能不能遇上一个。 ## 前置知识 php中任意文件读取、下载、删除等漏洞都是有关键函数的,比如文件读取的函数有readfile()、fread()、file_get_contents();文件下载是利用header头实现的;文件删除的函数有unlink()、rmd

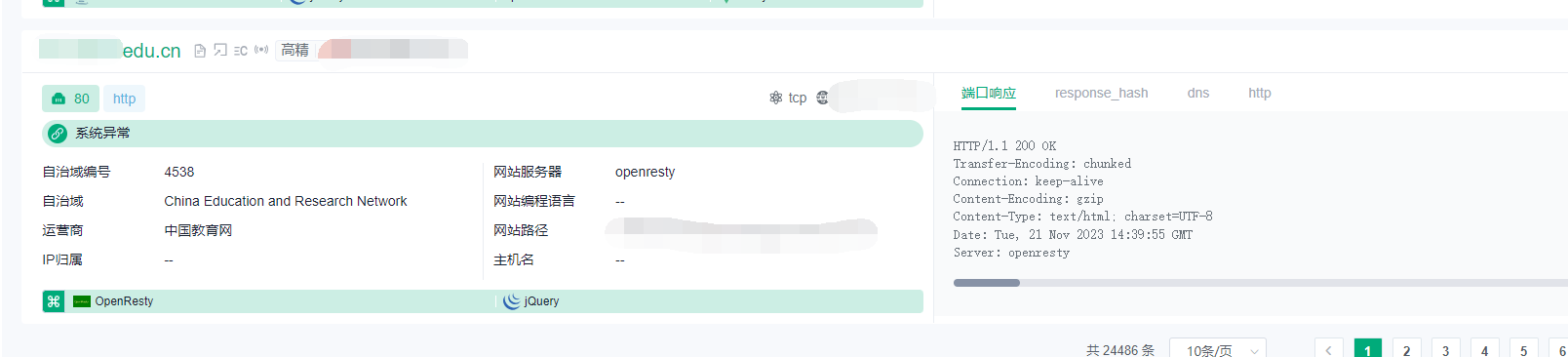

记edusrc一处信息泄露

## 一、信息收集 在搜索某一学校的资产时,找到了一处学工系统。  登录进去,发现有两种登陆方式,一种是统一身份认证,一种是DB认证。  在quake上搜索ip地址,可以看到该地址用到了启莱OA和致翔OA。#C

NewStarCTF第五周web和misc赛题

# 一、隐秘的图片 给出了两张图片,像是二维码,但是其中一张图片是损坏的,因此想到使用Stegsolve对两张图片进行异或:  ![](https://nc0.cdn.zkaq.cn/md/1412

记一处src的XXL-JOB弱口令加远程命令执行

## XXL-job简介 xxl-job是一个分布式的任务调度平台,其核心设计目标是:学习简单、开发迅速、轻量级、易扩展,现在已经开放源代码并接入多家公司的线上产品线,开箱即用。 源码仓库地址:https://github.com/xuxueli/xxl-job 官方文档https://www.xuxueli.com/xxl-job #CTL