[漏洞复现]jshERP敏感信息泄露

## jshERP简介 jshERP中文名为华夏ERP。华夏ERP基于SpringBoot框架和SaaS模式,立志为中小企业提供开源好用的ERP软件,目前专注进销存+财务功能。主要模块有零售管理、采购管理、销售管理、仓库管理、财务管理、报表查询、系统管理等。支持预付款、收入支出、仓库调拨、组装拆卸、订单等特色功能。 ## 漏洞地址 jshE

【漏洞复现】大唐电信AC管理平台弱口令登录及信息泄露

## 大唐电信AC简介 大唐电信科技股份有限公司是电信科学技术研究院(大唐电信科技产业集团)控股的的高科技企业,大唐电信已形成集成电路设计、软件与应用、终端设计、移动互联网四大产业板块。 大唐电信AC集中管理平台存在弱口令及敏感信息泄漏漏洞。攻击者利用此漏洞可获取大唐电信AC终端管理平台控制的网关敏感信息。 ## 资产收集 h

狮子鱼CMS靶场WP

一、前台sql注入漏洞在 ApiController.class.php处参数过滤存在不严谨,导致SQL注入漏洞。爆数据库poc:http://bwo330m4vx.lab.aqlab.cn/index.php?s=api/goods_detail&goods_id=1 and updatexml(1,concat(0x7e,database(),0x7e),1)爆出数据库名称为s

NewStarCTF第四周web和misc赛题

## 一、R通大残 下载附件后发现图片最上面有一行色块:  编写脚本提取出第一行像素色块的RGB值: ```python from PIL import Image#CT

edusrc一处文件上传

## 前言:今天去edusrc平台上看了一下,发现又有大佬打了个通杀,真心里痒啊,查看了一下发现是北京宏景世纪软件股份有限公司的产品存在一个sql注入漏洞,cnvd编号为CNVD-2023-08743,这个漏洞应该被这个大佬打完了,所以只能从该公司其他产品的漏洞看看有没有遗漏。 ## 一、信息搜集 上cnvd官网,搜索“宏景”关键字,发现基本上都是sql

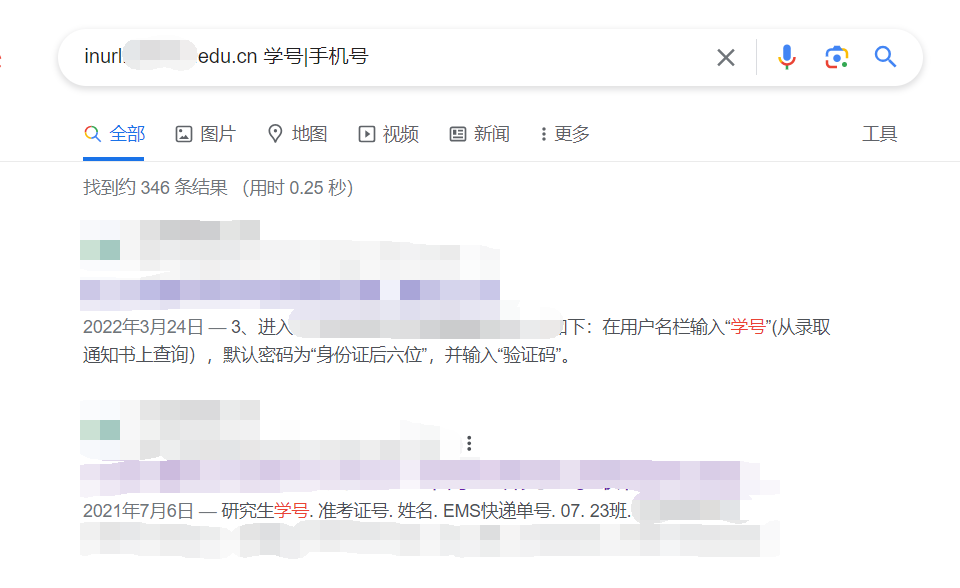

edusrc一处信息泄露

## 一、信息收集 谷歌上通过搜索"inrul:xxx.edu.cn sfz|学号|手机号",看到有学生学号、姓名泄露。  点击链接,下载得到一个pdf文档,得到

记src中一处sql注入

前言:这年头想找个sql注入漏洞是真不容易,经过两天的不懈努力,还是发现了漏网之鱼。一、资产搜集我们都知道sql注入的传参有些是明文的,有些是经过编码或者加密的,所以我们搜索的时候不要仅限于inurl:.php?id=1,可以额外的尝试搜搜1的base64编码值MQ==,即可以搜索inurl:.php?id=MQ==,或者搜索1的md5加密值,即可以搜索inrul:.php?id=a0b92382

src中一处反射型xss

## 一、资产收集 fofa上搜索“技术学院”,一处一处资产点进去看,发现有一处某某官网。  点进去界面如下。  ##

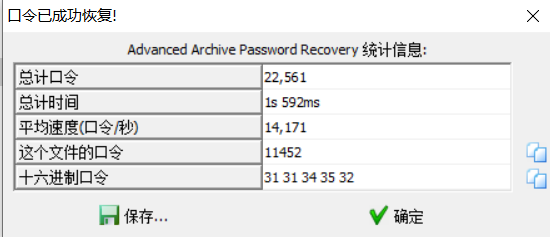

DASCTF X CBCTF 2023web和misc题解

## 一、justpaint 1.先是压缩包密码爆破,密码为11452,然后开始代码审计,发现是一个线性的神经网络。  源代码如下: ```python import t